Клонируем ключ-брелок от двери домофона быстро и легко, без СМС и регистрации (часть 1)

Неужели получится сделать дубликат брелка или карты легко и просто?

А тут кому как повезет. У меня получилось. Только на это я «убил» два дня пока разобрался в маленьком нюансе китайских чипов Mifare Classic 1K S50, купленных на Алиэкспресс.

Спросите — зачем я это делал? Ответ кроется в другом моем обзоре. Тогда мне удалось выкрутится. А что если брелок сломают или потеряют? Дай женщине любой девайс и получится как в том анекдоте про два титановых шарика. Кроме того, дочери тоже нужно сделать дубликат. Но у нее брелок вроде как низкочастотный, на 125 кГц.

В этом же обзоре речь пойдет о клонировании брелка типа Mifare Classic NFC 13,56 МГц путем записи дампа включая UID оригинального чипа.

Как вы поняли, фраза в заголовке про лёгкость бытия процесса клонирования написана в форме шутки. Хотя некоторые скажут, что проводят клонирование через приложение Mifare Classic Tool на смартфоне. Да, это просто сделать с чипами, у которых запись блока 0 возможна в «нормальном режиме». В этом случае запись нулевого блока проходит без ошибок и сразу прописывается UID карты. Такие разлоченные девственно чистые карты и брелоки Mifare Zero Classic продаются на Алиэкспрессе. Правда, они вроде вдвое дороже купленных мной Mifare Classic 1K S50 (хотя тут я могу ошибаться).

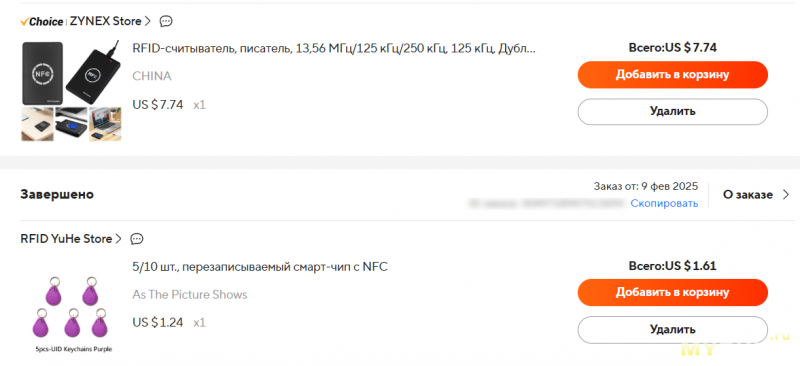

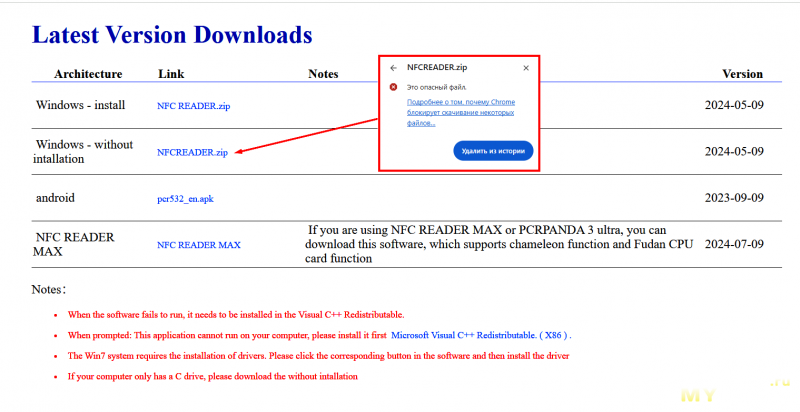

Теперь по ценам. За пяток таких брелков я отдал $1.61. Еще нам понадобится универсальный пишущий кардридер за $7.74. Программное обеспечение взял здесь.

Прелюдия

Если вам неинтересно читать про виды кардридеров и какие бывают чипы Mifare Classic, то смело переходите к разделу «Практикум». Я же в RFID и NFC технологиях изначально был полный дуб. Неоценимую помощь мне оказал уважаемый Karen — он то мне и дал ссылку на кардридер, указал на работоспособную версию NFC King 1.6.8.0 Portable с Гитхаба.

И еще скажу, что буду писать слово «брелок» по разному — где-то «брелоки», а где-то «брелки». Так что прошу «принять, простить и отпустить».

Как я понял, именно в Поднебесной начали массового производить совместимые карты Mifare. А тамошние умельцы стали разрабатывать программы для их «взлома» и перезаписи. При этом они понаделали столько софта, что нам и не снилось. Разобраться в этом хаосе — как найти иголку в стоге сена. В поисках работоспособной программы для ПК и для смартфона я установил с десяток китайских программ. На многие из них защитник Win10 реагирует весьма бурно, вопя о вирусе.

Мобильные версии by China выделяются другой уникальной особенностью — в их интерфейсе черт ногу сломает. Потому как все опции и кнопки в программах изобилуют китайскими иероглифами (даже при смене настроек на English). Поначалу все идет гладко — для подключения к смартфону в настройках нужно включить OTG и кардридер сразу «стыкуется» со смартфоном. А вот после запуска приложения начинается путь в дивный и неизученный мир языка Поднебесной.

С версиями для ПК дело обстоит гораздо лучше. Более менее адекватно переведены и работают на ПК в среде Windows такие программы — NFC King 1.6.8.0, wCopy, NFC Copy, YetAnotherMifareTool PN532V2 v1.3.0, PN532RW и NFC MAX. Последняя появилась в декабре 2024 г. и уже имеет вменяемый и весьма понятный «англицкий» интерфейс (за исключением шрифтов, тут китайцы верны Times New Roman, хоть кол на голове чеши).

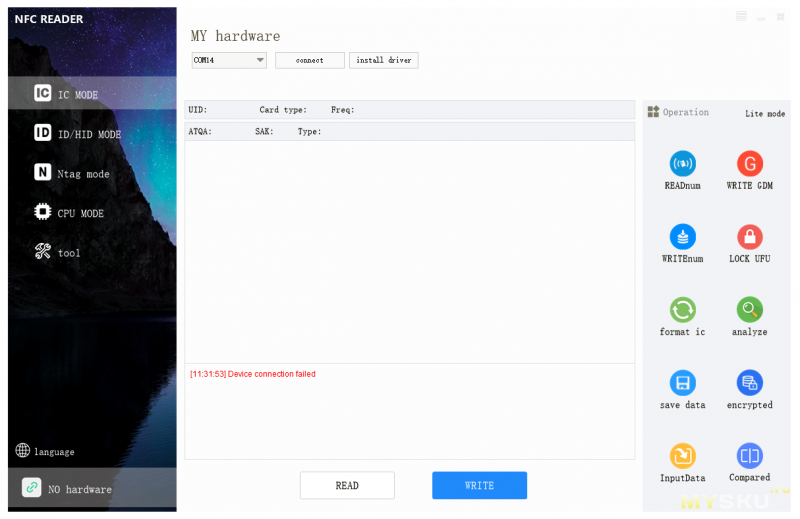

Идем дальше. Вы получили вожделенный кардридер с Алиэкспресс. Идете по ссылке продавца, скачиваете программу, запускаете ее на ПК, а софт «не видит» железо (COM-порты). В этом случае придется действовать методом поиска и перебора софта. Этот способ еще можно назвать методом научного тыка.

Касательно самих кардридеров, то почему-то наши китайские друзья их разрабатывали не для пользы дела, а для игрулек, а именно записи карт под онлайн-игру Skylanders. Впрочем, эти дети на одном из форумов дают иногда весьма полезные советы — «Ты используешь неправильную карту. Для Skylanders нужны переписываемые карты UID Changeable Block 0, 1k s50, 13.56Mhz, китайские магические карты». Вот это возьмем на заметку! Запомните этот твит ©

Модели считывателей и перечень софта к ним можно найти на этой страничке.

Сейчас доступно четыре модели кардридеров:

1. ACR122U (за $19)

2. PN532 V2.0 (за $6)

3. NS106 ($10)

4. NS122 ($10)

Но и тут не все так гладко. Например, к купленному мной NS106 подошла программа для PN532. Впрочем, я писал об этом чуть выше — про метод проб и ошибок. Кстати, в далеком 2016 году на Муське был обзор взлома домофонных ключей с помощью платы PN532 v1.1 Там автор подключался через UART и работал в среде Linux.

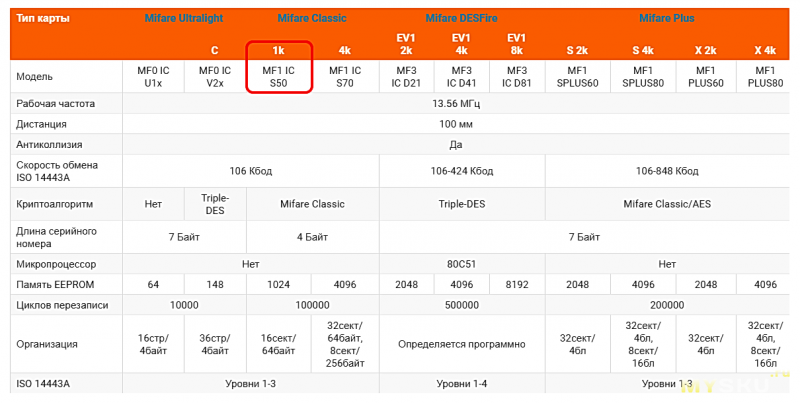

Теперь переходим к чипам Mifare. Изначально их делали только именитые производители — NXP и Infineon. Но китайцы положили на лицензии в дальний угол и стали делать свои «неоригинальные чипы».

В итоге только карты с чипами NXP Semiconductors и Infineon можно назвать «оригинальными» и только они могут содержать в своем названии торговую марку Mifare.

Неоригинальные чипы сегодня делают Fudan Micro, Shanghai Belling и Shanghai Huahong. Эти крупные компании производят прекрасные и более дешевые чипы, ссылаясь на международный стандарт ISO 14443 Type A. Просто для соблюдения приличия не указывают наименование Mifare. Но покупатели все понимают и берут китайские чипы, карты, метки и брелки тоннами.

Сегодня наиболее популярны пять видов чипов или карт MIFARE.

1. MIFARE Ultralight

Самые простые карты бренда Mifare выпускаются как без криптографической защиты, так и с криптографической защитой 3DES — MIFARE Ultralight C.

2. MIFARE Classic

Одно из самых распространенных семейств смарт-карт в мире. Причем Mifare Classic это уже довольно старая технология. В ней используется алгоритм шифрования Crypto 1, который не удовлетворяет современным стандартам, т.к. он взломан. В настоящее время производство данного семейства компанией NXP прекращено по двум причинам — заканчиваются серийные номера и проблем с безопасностью. Поэтому NXP рекомендует переходить на MIFARE Plus и MIFARE DESFire. На данный момент MIFARE Classic выпускается в модификации EV1 1K и 4K.

3. MIFARE Plus

Данное семейство является развитием семейства Classic, полностью с ним совместимы и лишены их недостатков. Mifare Plus поддерживает современные алгоритмы шифрования, в том числе алгоритм AES.

4. MIFARE DESFire

Самые надежные смарт-карты от бренда Mifare, но и самые дорогие. Именно их используют в системах контроля доступа для организаций ЕС и NASA.

5. MIFARE SmartMX

К Mifare относятся лишь формально т.к. имеют режим эмуляции карт предыдущих форматов. Приобрести можно лишь на заказ.

И еще немного полезной информации. Если проводить очень грубую аналогию, то чипы MIFARE похожи на флешку. Правда, с небольшим объемом памяти и с протоколами шифрования. В случае с семейством Mifare Classic памяти может быть от 1 до 4 Кбайт (отсюда и наименование 1K и 4K).

Жалкие килобайты делятся на 16 или 40 секторов. У каждого сектора — четыре блока по 16 байт. Первые три служат для записи номеров, баланса, даты и т.д. Последний блок отводится под ключ шифрования, который, скажем так, сортирует фрагменты информации из первых трех блоков в определённом порядке. Так, чтобы их нельзя было считать кому угодно.

Уникальный идентификационный номер (UID), копируемый с оригинального ключа на карту или брелок-заготовку, находится в 0 блоке. Причем, на устройства типа Mifare Classic нельзя записывать что-либо больше 100 000 раз. Таков физический предел.

Вроде муть мутная как-то все сложно, но я выложил здесь лишь «выжимку». Если знать эти основы, то работать с картами и брелками будет немного легче.

Про кардридер и брелки

Что понадобится для создания дубликата ключа от входной двери домофона.

1. Набор китайских брелков-заготовок MIFARE Classic 1K

2. Кардридер (брал здесь)

3. Рабочая программа. В моем случае NFC King 1.6.8.0 Portable

4. ПК с Win10

5. Смартфон с NFC-модулем и приложением Mifare Classic Tool (это опция, не обязательно)

Смартфон с Mifare Classic Tool удобен лишь тем, что моментально считает брелок или карту Mifare и сразу высветит ее номер UID.

Информация про кардридер взята со странички продавца, лишняя «вода вылита», оставил самое главное.

RFID-считыватель + кардридер для меток 13,56 МГц/125 кГц/250 кГц. Дубликатор карт, бесплатное программное обеспечение, NFC-репликатор, система контроля доступа к двери.

Особенности:

1. Работа с двумя частотными диапазонами

Кардридер поддерживает частоты 125 кГц и 13,56 МГц, позволяя дублировать IC и ID-карты, а также метки NFC.2. Простой интерфейс

Дубликатор карт имеет простой интерфейс. Устройство автоматически различает карты 13,56 МГц и 125 кГц.3. Эффективное чтение и запись RFID

Просто поместите карту на считыватель, выберите режим декодера-чтения, а затем запишите данные на новую карту.5. Быстрое подключение по USB

Репликатор подключается через USB-кабель (1 м) Type-С.

Но на сайте есть одна неточность. При чтении или записи «болваники» индикатор на кардридере не светится зеленым цветом. В моем кардридере процесс чтения-записи сопровождается LED перемигиванием «красный-фиолетовый». Мелочь? Как бы не так! Интрига будет раскрыта дальше.

Спецификация

Рабочая частота — 13,56 МГц/125К/250К

Расстояние срабатывания — 6 см

Время чтения — 0,1 с

Источник питания — USB-разъем

Напряжение — 5 В

Ток источника — 200 мА (рабочий); 50 мА (режим ожидания); 100 мА (обычный)

Рабочая температура — 0… +50℃

Стандарт/сертификация — ISO14443 1-4, соответствует CE, FCC, RoHS

Материал корпуса — пластик

Размер продукта — 100x60x15 мм

Вес — 50 г

Сам кардридер поставляется в невзрачной картонной коробке с кабелем Type-С. Кабель неплохой, в меру толстый и гибкий.

Брелки 5/10 шт. перезаписываемые NFC брал здесь. Сейчас этот товар недоступен, но таких на Алике как семечек на базаре. В этих брелках стандарта Mifare 1K S50 нулевой блок сектора 0, известный как блок серийного номера (UID), может быть запрограммирован на любой UID.

Продавец про свои брелки Mifare 1K S50 пишет следующее:

1. блок 0 карты (блок UID) может быть изменен произвольно

2. пароль по умолчанию 12 F, FFFFFFFFFFFF

3. Рекомендуется использовать RFID-ридер для чтения и записи, так как мобильный Mifare Classic Tool относительно нестабилен.

Практикум

При подключении дубликатора через Type-C он опознается Windos 7/10 как Arduino-устройство с накопителем. Емкость диска составляет 3 Кб, и на нем записаны всего две ссылки — download-CN.ur и download-EN.ur — обе ведут на сайт с софтом NFC King.

При попытке скачать портативную версию NFC King браузер в лице Google Chrome жестко блокирует загрузку. Ну, ничего, можем воспользоваться Firefox ESR. Он позволяет это сделать, только вот в ZIP-архиве лежит… версия NFC King 1.6.8.0 для инсталляции. Нет, нам такой хоккей не нужен! ©

Поэтому берем NFC King 1.6.8.0 Portable с Гитхаба и закрываем вопрос. Эта версия рабочая в среде Win10. На своем ноутбуке с Win7 я запускал абсолютно все выше названные программы и везде меня ждал плачевный результат — COM-порты не опознавались.

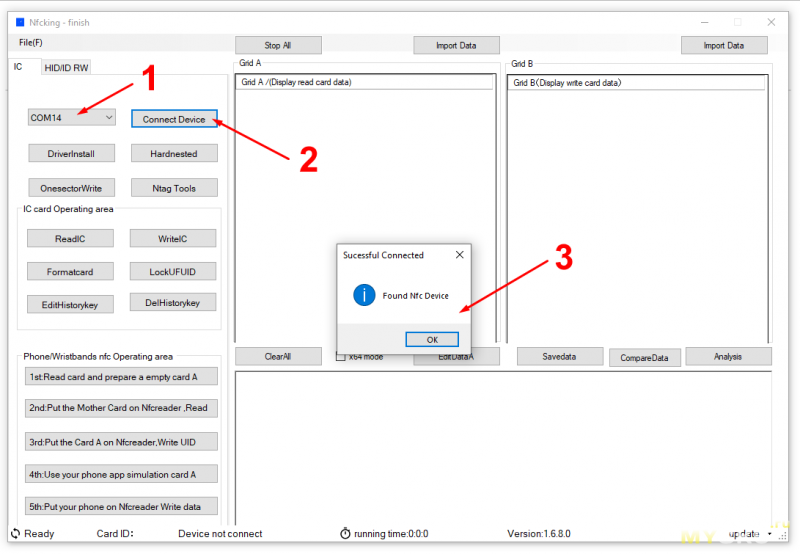

Предварительно устанавливаем драйвер CH341SER (он лежит в папке Driver или можете скачать отдельно с Гитхаба). Запускаем портативную версию NFC King 1.6.8.0 и выбираем рабочий COM порт (1), нажимаем Connect (2), чтобы кардридер подключился (3).

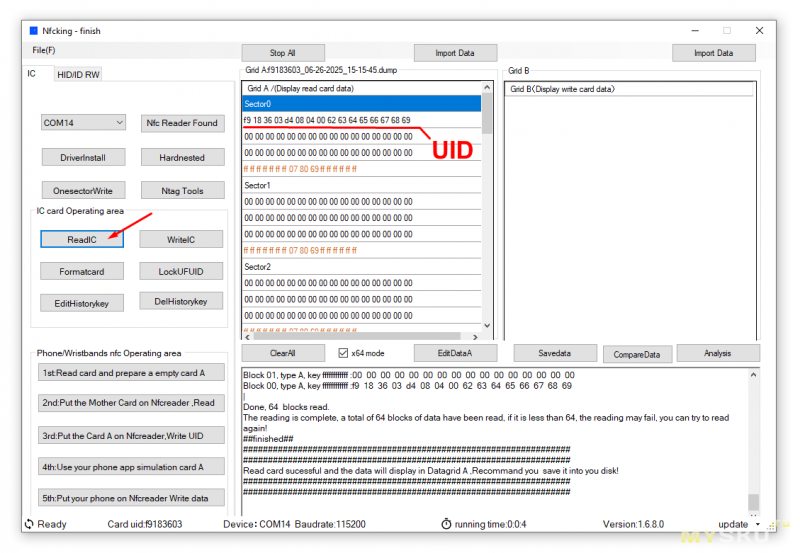

Укладываю «чистую болванку» (фиолетовую) на крышку кардридера и нажимаю ReadIC. На фото слева лежит ключ-оригинал (черный брелок).

Прочесть UID и дамп китайской болванки удается с четвертой попытки. Первые восемь знаков в нулевом секторе есть UID. В данном брелке это F9183603 (смотрите на верхнюю строку нулевого блока).

У оригинала (черный брелок) свой уникальный UID – E2E561BB. Я считал его кардридером, в верхней строке появилось значение e2e561bbdd08040003910ac87534421d. Более оперативно его показала Mifare Classic Tool на смартфоне.

Все остальные фиолетовые брелки содержали разный UID. Имея кардридер, сделать дамп с UID оригинального ключа домофона, а после записать эту информацию на любую из фиолетовых болванок — минутное дело.

Но это в теории. На практике все получилось гораздо дольше. Первая проблема — чтение брелков. Приходилось каждую фиолетовую болванку двигать по крышке считывателя, чтобы найти нужное положение. Первая мысль — вскрыть устройство и посмотреть, что мешает нормально считывать метки.

Вскрытие девайса

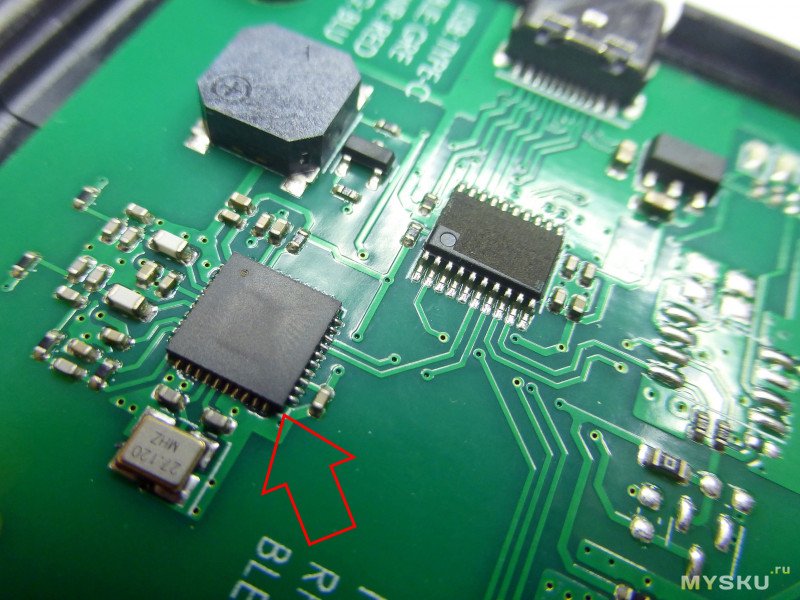

Беру старую банковскую карту, заостряю один ее край перочинным ножом и прохожусь по периметру корпуса. Крышка сидит очень плотно, но «мы не привыкли отступать» и отщелкиваю ее. Открываются «потрошки».

Обнаруживаю, что антенна приклеена к крышке снизу сикось-накось. Более того есть зазор около 2 мм. Нагреваю термоклей феном и поправляю антенну. Располагаю ее ровно и симметрично по центру крышки, заодно плотно прижимаю пинцетом.

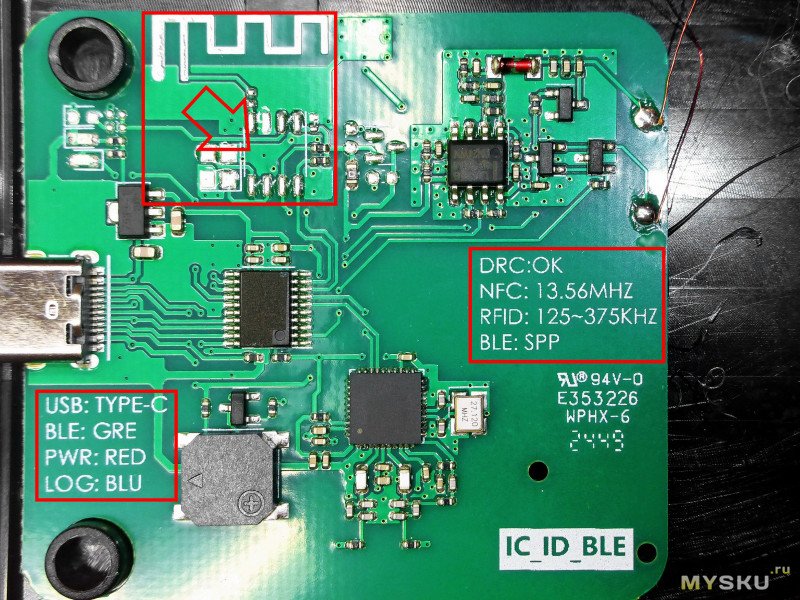

Интересна и сама плата. Чипы на ней почему-то не обозначены. Зато на плате есть кодировка по интерфейсам и функционалу.

NFC – 13.56 МГц

RFID – 125… 375 кГц

BLE – SPP

Кодировка сообщает, что протокол BLE (Bluetooth Low Energy) не используется. Вместо него применен SPP (Serial Port Profile). Действительно, в верхней части платы присутствует Bluetooth антенна и есть место для установки какого-то чипа о восьми ногах.

В левом нижнем углу сообщается про USB порт Type-C и указаны режимы индикации. В случае подключения питания — горит красный светодиод, при обмене информации — синий, а в момент связи по Bluetooth — зеленый. Вот откуда на страничке продавца эта картинка с зеленым светодиодом! Видимо, существует модификация платы с соединением по Bluetooth.

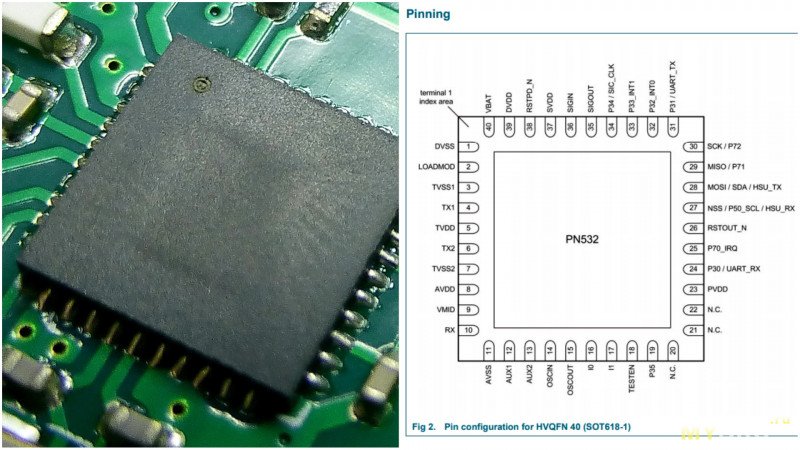

Возле кварца 27,120 МГц находится немаркированный чип. На нем имеется только «ключ» под первый вывод. Причем на поверхности под слоем материала заметен центральный кристалл и выводы от него. Судя по всему, это китайский клон контроллера NXP PN532/C1. Чуть выше второй чип (ввода-вывода?) тоже не опознается — маркировку тщательно затерли лазером.

Собираю прибор, аккуратно защелкиваю крышку. Подключаю к ПК, запускаю NFC King 1.6.8.0 Portable и девайс работает уже стабильно. Более уверенно считывает и карты, и брелки. Их можно двигать, смещаяя от круга на крышке на 2-4 мм.

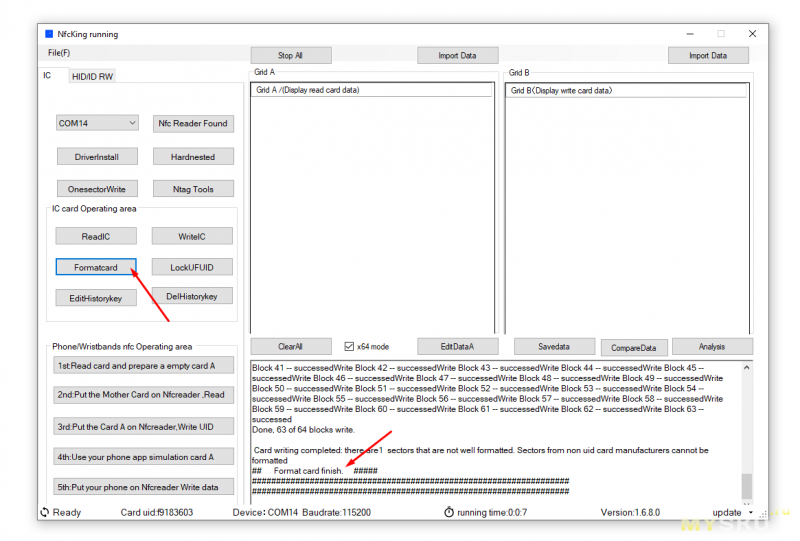

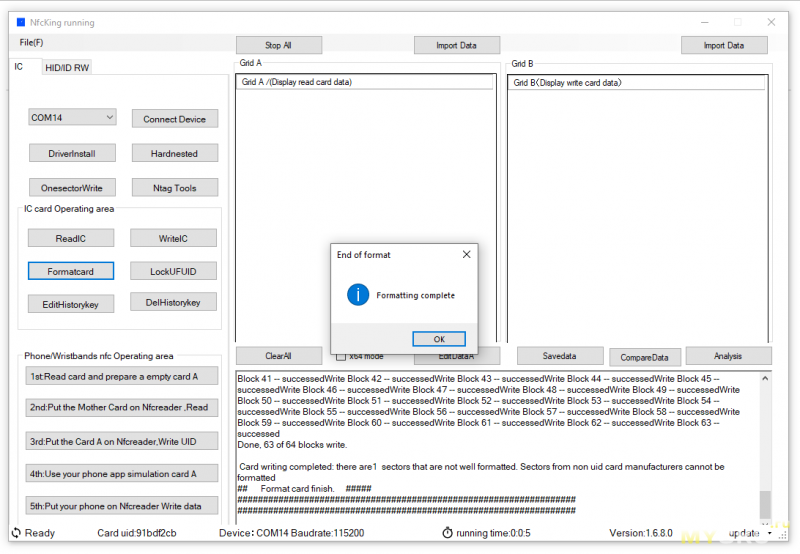

Для начала форматируем фиолетовый брелок. Наша заготовка готова к клонированию (вроде бы).

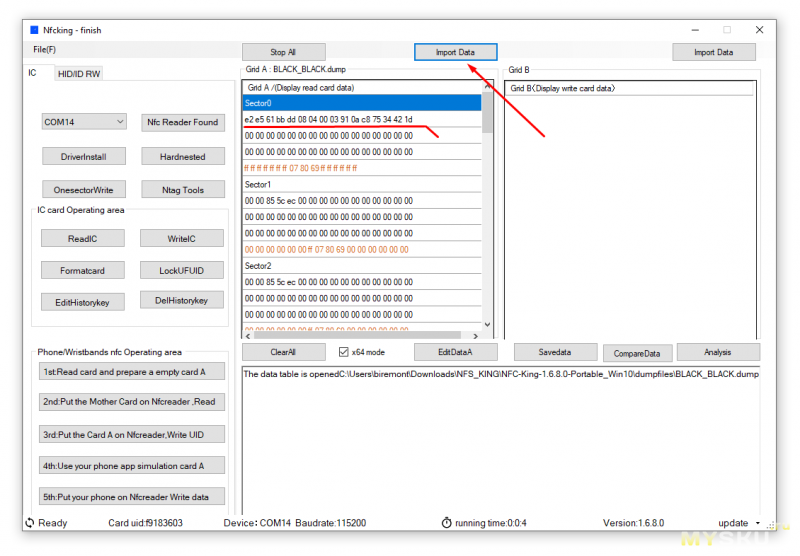

Теперь берем ключ домофона (оригинал, в черном корпусе) и «сливаем» с него инфу — дамп. Для этот нажимаем ReadIC. В левой колонке получаем данные и видим UID. Этот дамп в виде файла впоследствии можно загружать через центральную кнопку Import Data.

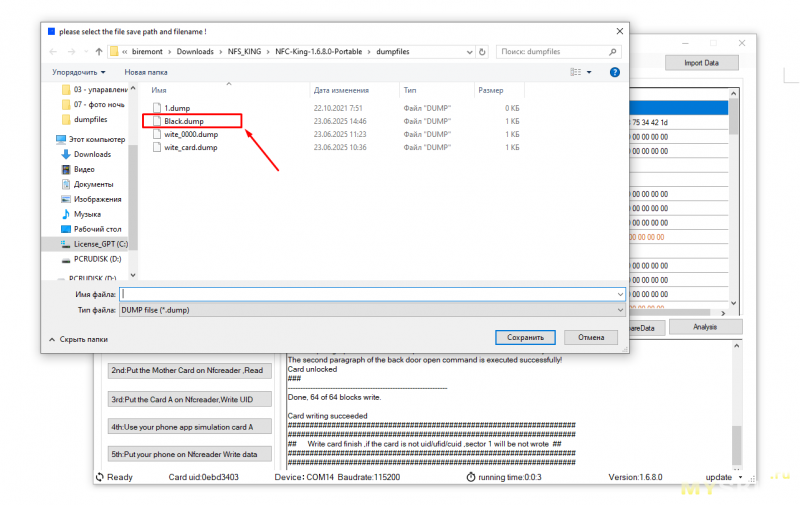

Жмем кнопку Savedata и записываем дамп в файл Black.dump. Для пущей уверенности сделал еще и резервный дамп BLACK_ВLACK.dump

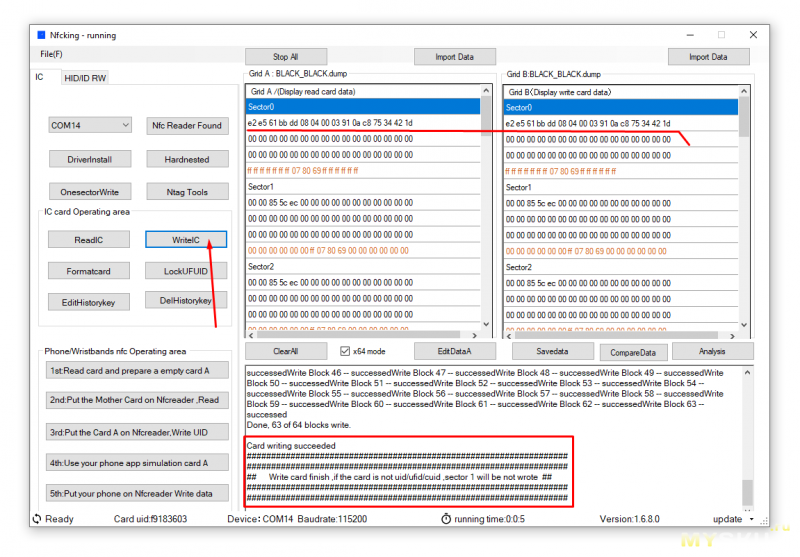

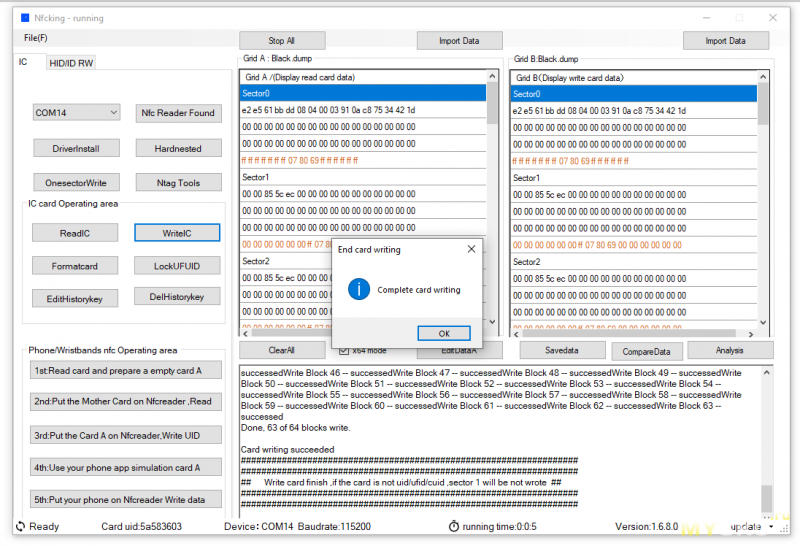

Попробуем записать дамп на брелок-заготовку. Кладем фиолетовый брелок на кардридер. Очищаем оба окна кнопкой ClearAll в программе. Загружаем Black.dump и жмем WriteIC. Данные моментально попадают в правую колонку (записи) и через пару секунд брелок вроде прошит.

В нижнем окне, где отображаются результаты операций, программа сообщает, что запись завершена.

Однако, при проверке (повторном чтении) моя фиолетовая метка свой UID не поменяла. Неужели кардридер не работает?

После долгих мучений, а на это ушло два дня, я таки добился результата. Вначале я пробовал редактировать дамп вручную — не получилось. Записывал брелки и проверял их на смартфоне. Пробовал записывать и клонировать через приложение Mifare Classic Tool. Увы, тоже не помогло...

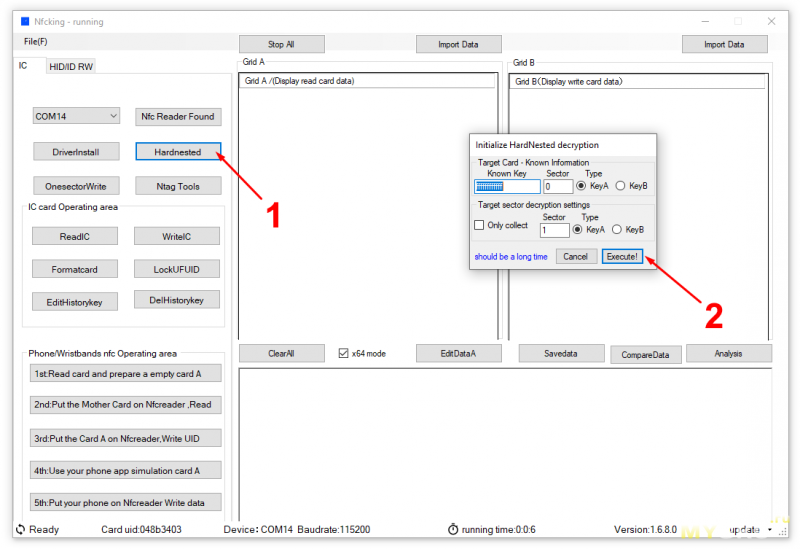

Наконец, я обратил внимание на программную кнопку Hardnested. Она то и сработала! Процедура проста до безобразия — жмем эту кнопку, появляется маленькое окошко Initialize HardNested decryption, в котором можно менять данные нулевого сектора. По умолчанию там вписан код FFFFFFFFFFFF. Не трогаем ничего и жмем кнопку Execute!

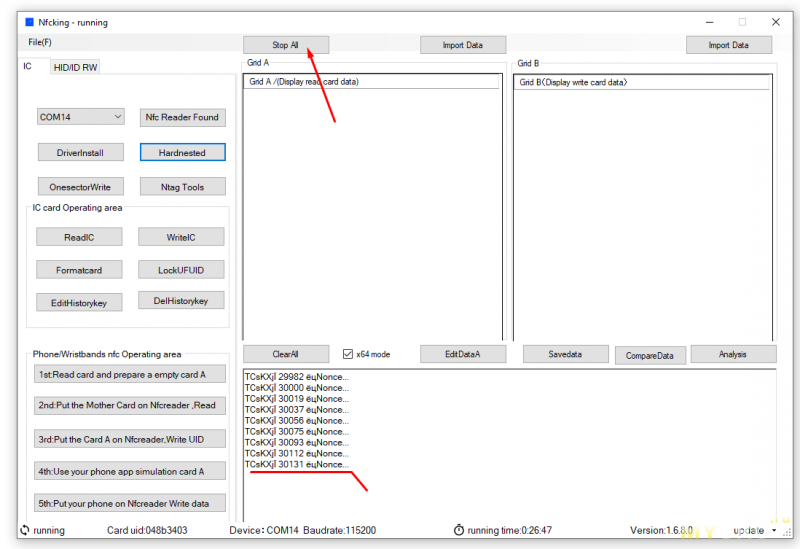

После чего можно идти пить чай где-то на 20 минут. По окончании этого времени прерываем процесс с помощью кнопки Stop All. Почему такое время? Не спрашивайте, не знаю. Попробуйте сами, возможно, у вас принудительная перезапись пройдет быстрее.

Я провел эту процедуру на всех фиолетовых брелках, после чего получилось записать дамп с UID черного брелка. Таким образом я сделал четыре копии домофонного ключа.

Но как известно, практика — критерий истины. Поэтому беру фиолетовый клон и подношу к считывателю у двери. Ура, дверь открылась! Мои старания увенчались успехом.

На этом у меня все!

Всем удачи и бобра! ©

| +52 |

3990

127

|

| +120 |

4202

96

|

| +88 |

2626

73

|

Остальное, видимо, Вы сами придумали.

Но, не в этом суть моего поста.

Вспомнил про кота, у которого времени валом. Ну, или заняться ему нечем…

Я, как пчёлка, уже своё отпахал и имею, в данный момент, кайфовый, потом и кровью заслуженный отдых.

Надеюсь, что это моё состояние продолжится долго и счастливо. Чего и Вам желаю искренне.

Я в Испании всё лето шландал, вообще ни разу не надоедало.

Особенно, перестало надоедать, когда нашёл русскую пищу.

Уезжал всегда с грустью и надеждой на сл. лето.

А вот лежать тюленем с утра до вечера на песке утомляет. Хотя солнышко и загар для организма полезно.

www.wildberries.ru/catalog/303911822/detail.aspx?size=461703387 она содержит два чипа с возможность перезаписи нулевого сектора. Все записалось сразу, быстро, без смс и регистрации

Но за инфу спасибо — было интересно.

А скопируете ли вы MF Ultralight (Vizit) как пример?

И то это ещё не самая сложная.

Но, не томи. Почему ЧАСТЬ 1? Что во второй будет?

(пробежал еще раз текст, не нашел про вторую)) )

Classic локально ломается за минуту-две.

У нас управляйте ставят интересные домофоны. Там хоть сколько копий делай, пройдет только 1 ключь.

Но это уже совершенно другая тстория©

добавляешь или меняешь ключ, на купленный на Озоне по 20 р за штуку.

И всё.

Заполненные можно менять, если потерял или сломал…

Не менее популярны и такие метки «NTAG213/215/216»

Потому и «зарезервировал» место для второй части.

Есть ещё две квартиры, куда изредка (очень) наведываемся, там тоже ключи от домофонов. Но они висят на соответствующих связках ключей, без которых туда не ездим. Без ключей туда визит бессмыслен, поэтому автономный от дверных ключей, ключ от домофона, тоже не нужен. И это не говоря уже о том, что у одной из квартир, ключ домофона контактный, то есть мимо кассы,

Так что мне, в итоге, остаётся только читать подобные обзоры :)))

Вот транспортные карты, представляют определенный академический интерес, но понимаю, что там всё несколько иначе построено. Однако и тут интерес сугубо академический, поскольку доступ к картам официально решается с помощью приложения на телефоне, чем я и пользуюсь постоянно. Так что эти игрушки, я пока покупать не буду — куплю какие-нибудь другие. Может тоже не очень практичные для меня, но обладающие другими, игровыми достоинствами :)

Интересы у меня разнообразные, и клонирование ключей от домофона, занимает очень скромный уголок на этом складе

1. На подъезде долго стоял координатный домофон Цифрал со считывателем ключей «Touch Memory».

2. В целях минимизации количества носимых с собой ключей, на двери тамбура на этаже перед входом в квартиру установил вызывную Ip-панель Beward DS06 и электромагнитный замок в связке с контроллером Цифрал/ТС-01.

3. Всё прекрасно работало больше 10 лет, пока недели 2-3 назад домофонная компания не установила новый домофон Beward серии DKS с поддержкой RFID Mifare SL3.

4. На сайте производителя в описании особенностей домофона указано «Возможность подключения дополнительной двери и считывателя Wiegand или RS-485 для нее». Т.е. как-бы по умолчанию должен работать Mifare SL3.

Соответственно, возникла необходимость смены контроллера и считывателя.

5. Техподдержка производителя неприятно удивила. 30 минут объяснял что здесь написано. В итоге сказали, что не знают какой контроллер и считыватель нужны, т.к. нет информации по какому протоколу работает домофон.

6. Техподдержка домофонной компании тоже разочаровала. Во-первых, заявили, что я должен заключить с ними договор на обслуживание двери тамбура (больные они). Во-вторых, информация по какому протоколу работает их домофон — очень секретная информация.

Поиски в просторах интернета пока не дали решения. Точнее дали, но там варианты совсем не бюджетные, проще 2 ключа таскать.

P.S. В своё время был куплен контроллер Z-5R. Вроде бы он должен работать. Но непонятно нужен или нет новый считыватель.

Судя по вашим данным (на скрине) у вашего брелка зашитый UID — FA1CC5F5.

Сам брелок является китайским MIFARE Classic Gen1 (Magic). Такой брелок легко перезаписать или склонировать. Однако, ваш брелок «залочен».

Его UID: FA1CC5F5. Тип Gen1 UID LOCKED — то есть это «magic» клон MIFARE Classic, но у которого UID заблокирован.

Access Conditions (Sector 0): FF078069 (unlocked) — параметры доступа сектора 0 не запрещают чтение/запись блоков, но это не то же самое, что возможность менять сам UID.

Что это значит? Это значит, что на вашем брелке UID нельзя перезаписать. На Gen1-картах есть режимы: writable (UID можно менять) и locked (backdoor отключён поэтому UID стал постоянным). Ваш брелок находится в режиме locked, поэтому обычные «backdoor» команды (0x40/0x43 и т.п.) не работают. Хотя это не оригинальная NXP-карта, а китайский клон, но автор записи поставил метку в режим, где её UID защищён от переписи.

Вероятность «разблокировать» такую карту крайне мала: большинство locked-клонов нельзя вернуть в writable без специальных аппаратных вмешательств (и часто это невозможно программно).

Проще говоря, вам нужен другой брелок, в котором нулевой сектор можно перезаписать, и тем самым заменить UID.