Обзор корпуса Argon NEO 5 M.2 NVME для Raspberry Pi 5

- Цена: 2772 руб.

- Перейти в магазин

Было грустно. Отзвонился мой старый знакомый. Поймал вирус-шифровальщик. Теперь все содержимое дисков под снос. Самое противное — в этот момент были подключены оба диска NAS. И шифровальщик просто прошелся по всем доступным дискам. Теперь бедолага собирает остатки инфы с облачных дисков.

И вот я задумался, что в принципе не защищен от этой дряни. Конечно винда и офис лицензионный, антивирус — лицензия. А все ценное регулярно уходит в облако. Но всякое может быть. Что-то по ошибке забыл отправить на хранение. Или провайдер вдруг затеит технические работы. Это правда очень редко случается, но почему-то всегда очень удачно.

И захотелось сделать себе в домашней сети мини-NAS. Скажем так: сервер Гугл-диск на минималках.

Для быстрого сохранения данных «здесь и сейчас». Быстро доступный резервный диск. Скинуть жене пару фильмов. Ребенку хранилище для рефератов для университета. Себе информацию по налоговой и т.д. Конечно все резервируется в облако, но всякое бывает. Блокировка страны или диапазона IP, обрыв магистрального кабеля, роскомнадзор.

И вот, рассматривая купленную ранее Raspberry Pi 5 и купленную SSD (б/у конечно) приступаю к работе.

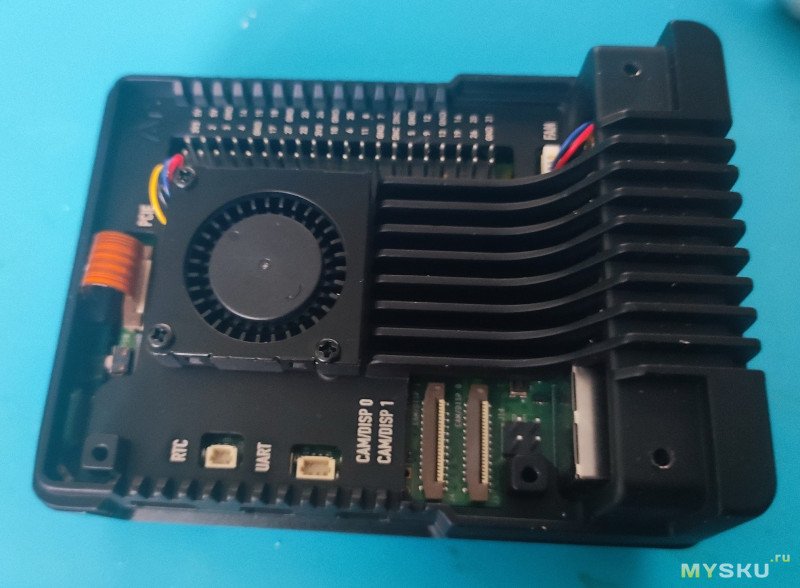

Первым делом покупаем корпус. Выбор остановился на Argon NEO 5 M.2 NVME. Компактен, обеспечивает хорошее охлаждение, вентилятор с ШИМ управлением от Raspberry. Имеет посадочное гнездо под SSD. Имеет маркировку «Age 8+», так что у меня есть все шансы осилить сборку.

Содержимое:

Сборка в принципе элементарная:

1) Соединяем вентилятор с платой

2) Клеим терможвачку на чипы

3) Втыкаем шлейф для SSD

4) Собираем все в одно целое и фиксируем винтами.

В принципе в комплекте инструкция с картинками. Если все делать как мануале — проблем не будет.

Так что сложим к кучку все необходимые для сборки компоненты и собираем.

Единственно нужно обратить внимание на несколько моментов:

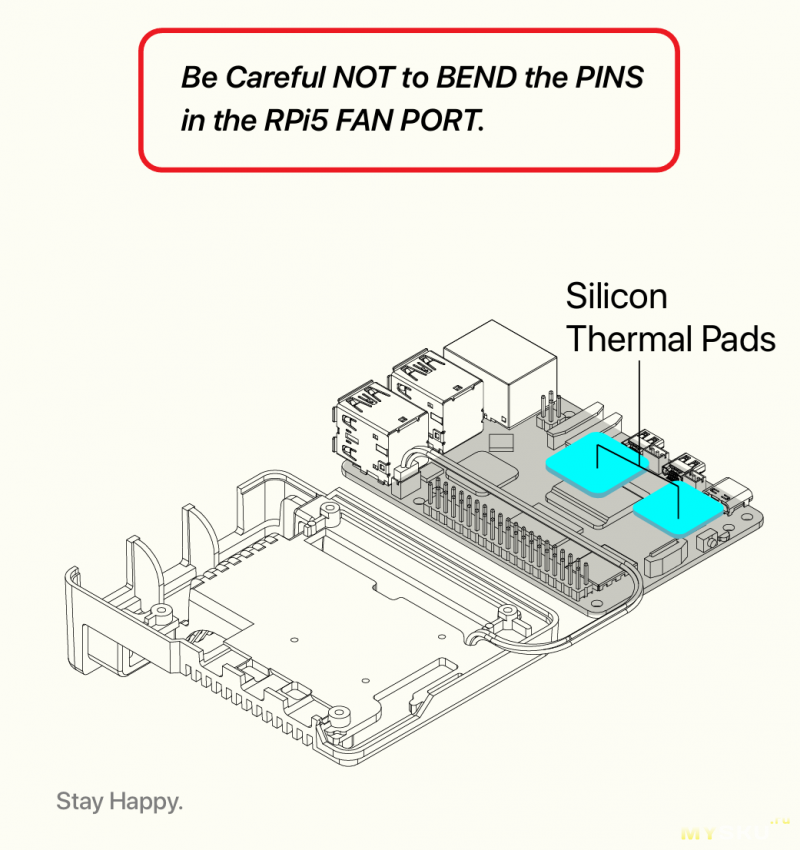

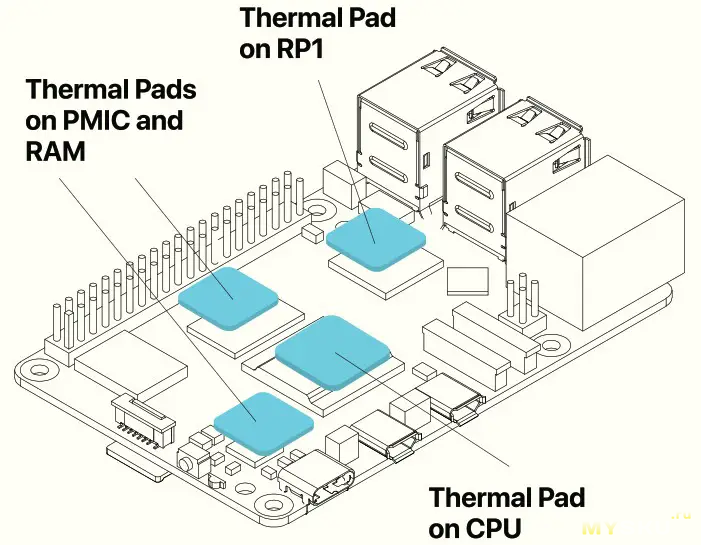

1) В инструкции прописано наклеить 2 термопрокладки.

Но по факту необходимо клеить 4 прокладки. Все 4 прокладки идут в комплекте.

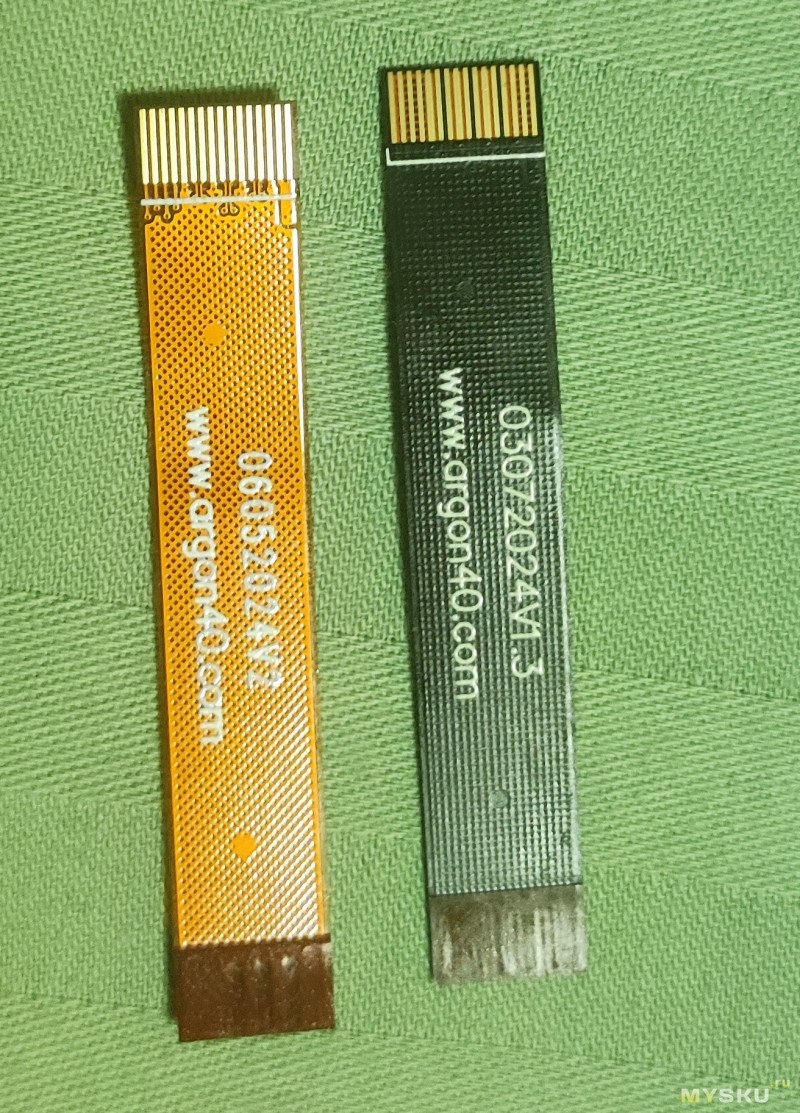

2) В комплекте идет 2 шлейфа PCIE. Разных цветов. Желтый и черный. Зачем две штуки — не может ответить даже техподдержка производителя. Судя по измерениям они идентичны. Я поставил желтый.

3) SD карта в корпусе не доступна. Для доступа необходимо разбирать корпус. И нужно быть очень аккуратно, чтобы не порвать ленточный кабель. Возможно это объясняет наличие запасного кабеля.

4) Место под SSD очень мало по толщине. Отсек рассчитан под SSD с односторонним расположением чипов. Если чипы с 2-х сторон — накопитель может не встать.

5) Охлаждение SSD — есть нюансы. К SSD через термопрокладку прижата достаточно толстая тяжелая рифленая пластина. Но подстава в том, что она торчит с низу. И зазор с штатными ножками всего 1 мм. По факту там нет нормальной циркуляции воздуха. Я настоятельно рекомендую заменить штатные мелкие ножки на более высокие.

Собственно делаем максимально сосредоточенное лицо — и собираем. Ради интереса засек время — 10 минут неторопливой сборки.

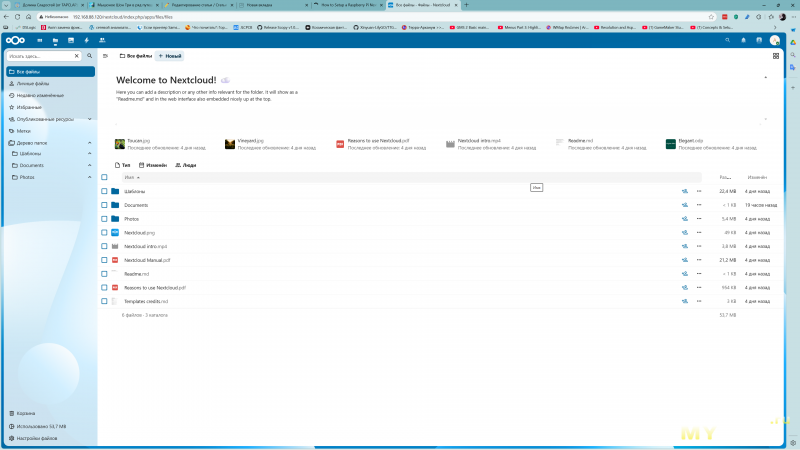

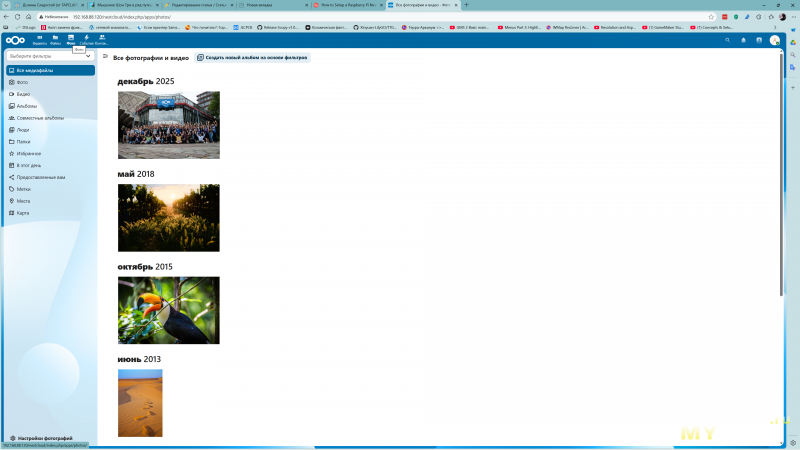

Далее ставим по мануалу: How to Setup a Raspberry Pi Nextcloud Server — Pi My Life Up

Там все элементарно. Делаем все по инструкции и все работает.

Тем более у Nextcloud большое и дружелюбное сообщество. И все заработало. Не факт, что это не будет оставлено. Возможно устройство поменяет свое назначение. Но пока оставил «пощупать».

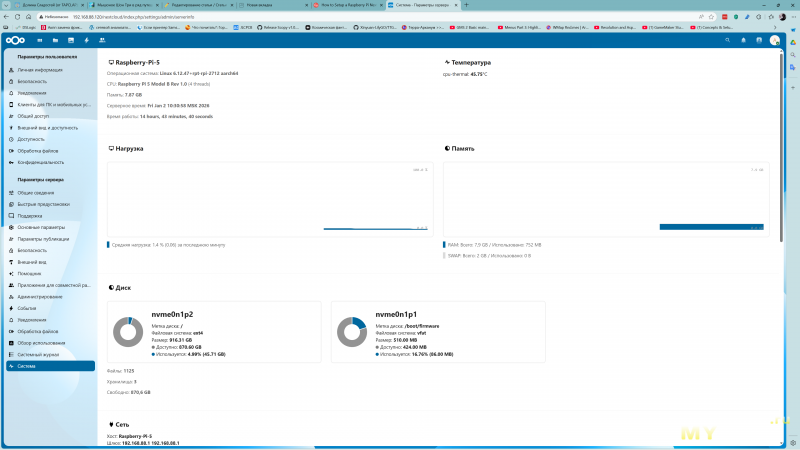

Типовая температура — 45-48 С. Вентилятор не включается, так что система получилась очень тихой. За все время работы вентилятор активизировался всего пару раз на пару секунд.

Результат тестирования платы:

danilinsa@Raspberry-Pi-5:~ $ sysbench cpu --cpu-max-prime=20000 --threads=4 --time=0 --events=10000 run

sysbench 1.0.20 (using system LuaJIT 2.1.1723681758)

Running the test with following options:

Number of threads: 4

Initializing random number generator from current time

Prime numbers limit: 20000

Initializing worker threads...

Threads started!

CPU speed:

events per second: 4002.79

General statistics:

total time: 2.4972s

total number of events: 10000

Latency (ms):

min: 0.98

avg: 1.00

max: 5.59

95th percentile: 0.99

sum: 9981.01

Threads fairness:

events (avg/stddev): 2500.0000/4.06

execution time (avg/stddev): 2.4953/0.00

danilinsa@Raspberry-Pi-5:~ $ sudo hdparm -t --direct /dev/mmcblk0

/dev/mmcblk0:

Timing O_DIRECT disk reads: 254 MB in 3.02 seconds = 84.05 MB/sec

danilinsa@Raspberry-Pi-5:~ $ sudo hdparm -t --direct /dev/nvme0n1

/dev/nvme0n1:

Timing O_DIRECT disk reads: 2482 MB in 3.00 seconds = 826.76 MB/sec

Raspberry Pi 5 всегда была очень горячей. Давайте посмотрим, как корпус справляется с охлаждением. Без охлаждения температура в простое обычно около 65 и практически мгновенно улетает за 85 градусов под любой нагрузкой и процессор начинает скидывать частоту.

С «фирменным» внешним радиатором температура Raspberry Pi падает при простое до 45 °C, а при нагрузке стабилизируется на уровне 62–63.

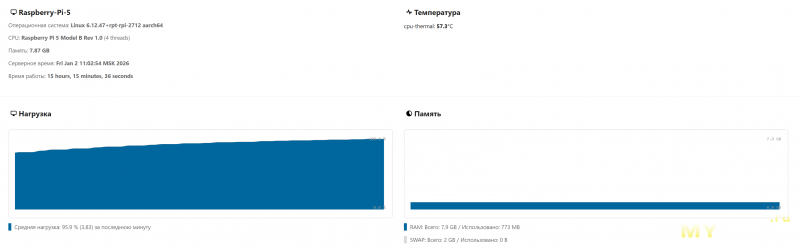

С нашим корпусом температура под нагрузкой не превышает 57.3 градуса ( температура в комнате 25 градусов). В простое: 45-46 градусов. Что считаю отличными показателями. Куллер крутился бесшумно на малых оборотах.

Краткое резюме: Товар соответствует ожиданием. Можно брать. Если это вам нужно — берите, не пожалеете.

Плюсы:

1) Компактный симпатичный увесистый металлический корпус. Такой не стыдно и на праздничный стол поставить. Кнопка питания с подсветкой, индикатор обращения к SSD.

2) Малошумный вентилятор. Грамотно спроектированная система охлаждения. Забавно, но при закрытой крышке невозможно определить работу вентилятора. Только если ухом к корпусу прижаться.

3) Индикация. Прозрачная кнопка питания подсвечивается светодиодом платы. Красный/зеленый. И синий светодиод обращения к SSD просвечивает через «дымчатый» пластик корпуса.

4) Легкость сборки.

Минусы:

1) нет доступа к SD карте при собранном корпусе. В прочем я не считаю это большой проблемой. Открутить 4 винта для доступа — не проблема. Тем более что SD карта обычно нужна всего 1 раз. Установить систему. Потом система перекидывается на SSD и карту можно убрать. Или оставить на будущее.

2) SSD встанет не любой. Нужен с односторонним размещением чипов. ( У меня Western Digital Black SN770 1tb). Не смотря на опасения — греется не сильно. Тепло отводная пластина чуть теплая, перегрева SSD нет. Но если ставить горячий диск — нужно смотреть на эффективность теплоотвода. Обдува теплосьемной пластины нет.

| +42 |

1337

79

|

| +72 |

1423

53

|

| +60 |

2491

54

|

| +97 |

4748

133

|

Шифровальщики, это не вирусы. В них нет «вредоносного кода»… Как раз по этому, антивирусы не эффективны.

Современная Win имеет все возможности защитить данные от них. Настройте «контролируемый доступ к папкам». Укажите список приложений, которые могут туда писать.

Если NAS. Не надо подключать его ресурсы, как каталоги. Для доступа достаточно использовать SMB пути. Для резервного копирования, не SMB протокол, а, например FTP.

Только это дает, практически 100% гарантию защиты от шифровальных скриптов…

Чуть-чуть логики в его словах есть, но есть более удобные инструменты.

Что касается хранилища для бэкапа именно NAS использование, для бэкапа должна использоваться не учётная запись этой OS, а локальная учетная запись самого NAS, для сетевого доступа и записи в саму эту шару. И нигде в ОС не должны храниться сами данные авторизации для этой учетной записи. (Это если совсем уж по простому и многое опуская)

Собственно в чем сам смысл этого? А в том чтобы даже завладев на самой ОС правами администратора злоумышленник не получил доступа к сами бэкапам.

Так-то надеюсь понятно каким, все эти ваши задумки с Шарами, FTP и прочим должны обладать реально смыслом? А если не обладают, то и с полагаться на авось/пронесёт вообще никакой разницы и нету.

Сразу оговорюсь. Речь пойдет о самом обычном/массовом ransomware(шифровальщике), а не о таргетированных атаках на крупный бизнес…

1) У вас отсутствуют элементарное понимание принципа работы шифровальщиков.

Шифровальщик здорового человека ничего не «ломает» и не завладевает правами «администратора», просто потому, что это палево и должна быть уязвимость, которую можно эксплуатировать. В современной Win это крайне маловероятно. Он использует легитимные системные вызовы/API операционной системы. Работает он в контексте пользователя. Рекурсивно обходит файловую систему шифрует и перезаписывает файлы, куда у контекста есть доступ на запись, в момент запуска процесса.

Именно по этому современные антивирусы, не эффективны. Т. к. нет «вредоносного» кода.

2) У вас отсутствует понимание принципа работы SMB протокола.

Для того, что бы шифровальщик получил доступ сетевой шаре UNC путь должен быть доступен в пространстве имен файловой системы и у процесса должен быть токен доступа к ней. Пока пользователь в текущем сеансе не обращался к сетевой шаре ни того, ни другого нет. Сетевые ресурсы API сети не перечисляются…

Отсутствие примонтированных шар, как диски, элементарно снижает вероятность получения к ним доступа…

3) Использование FTP(это чисто пример, первое, что в голову пришло). Вообще-то и предполагает использование аутентификации паролем от FTP сервера. Который хранится в конфигурации FTP клиента. Внезапно…

Не нравится FTP. Можно использовать, какой-нибудь backup agent, при наличии системы резервного копирования.

4) Контролируемый доступ к папкам(CFA). В Defender есть такая опция. Про которую большинство просто не знает. Ее принцип работы, это ограничение процессов имеющих доступ на запись в целевой каталог.

Есть два списка. Доверенные приложения от Microsoft и пользовательский. Если эту штуку настроить. Попытки записи процессом шифровальщика в этот каталог будут блокированы.

Короче. Вам бы немного изучить матчасть. Прежде, чем благоглупости написывать…

Иначе лучше взять минипк на n100.

Я вот навожу сейчас дома порядок — нашел старую малинку и бананку, по-моему.

Так что некоторые проекты можно будет делать, исходя из их наличия.

Но если с нуля покупать, то нынешняя малина дорогая больно стала.

Впрочем, nvme для помойки тоже не нужно.

Все случаи удачной расшифровки связаны с утечкой ключей, тем или иным способом…

И файлы шифруются средствами ОС. «Вирус», в большинстве случаев, это скрипт, использующий механизмы ОС. В современной Win, сторонний исполняемый файл просто так не запустить. Он должен быть подписан. Иначе сработает Smart screen.

В вашем случае, можно допустить, что повезло и у DRW были ключи злоумышленников.

А за все 1,5 года работы на предыдущем месте работы, я чуть ли не раз в неделю минимум с одного пк или что-то восстанавливал или что-то удалял, и это притом что и там и там использовалась одна и таже заведенная в один и тот же домен актив деректори версия ос.

Вынос данных за рамки файловой системы — чит против любых зловредов…

не уверен правда что можно удобно откатиться на предыдущую версию сразу у сотен файлов а не по одному тыкать

А защита от шифровальщика в том, что на насе лежит копия, до которой шифровальщик не дойдёт. Но, само собой, это настроить надо.

Самый «не заморочный» вариант — это настроить бэкапилку со своим хранилищем. Backuppc, urbackup, veeam на худой конец…

Куча вариантов.

взял за 17 тыс на ali.

сейчас правда 27500р. непонятно временно или теперь всегда такой ценник будет

Вон, буквально только что на хабре статью прочитал, как в докер-контейнер к человеку пролез майнер и полторы недели там майнил. И дальше бы майнил, если бы провайдер не заметил попытки сканирования сети.

Первый раз вижу, что цена товара в статье в ДВА раза дороже цены по ссылке.

Обычно наоборот…

Существует ли эта проблема в принципе, физически? — Да

Коснется ли она вас? — Скорее всего нет.

«На ютубе… компетентно утверждает» Бгг.

Что касается NAS систем на одноплатных компьютерах, это я тоже проходил. Тема рабочая, единственное слабое место там, на мой взгляд — это подключение внешних дисков через USB, поэтому у меня сейчас NAS на основе обычного компа. Там стоит Openmediavault и никакое шифровальщики ему не страшны, пока не научатся EXT4 шифровать.

По поводу Argon — есть и его у меня, только под 4 малину, то есть Argon One M.2. Используется он, как «выездной» компьютер. нареканий на него нет никаких, единственное, могу заметить, что в качестве системного диска лучше всё-же использовать SSD, потому что SD-карта ненадёжная и тормозная.

P.S. На Argon One M.2 подходят только диска NGFF — это с двумя прорезями на разъеме.

Но если программа складывает файлы на сервер по другим протоколам, хоть фтп тот же, шифровальщик туда не полезет.