Wi-Fi роутер Netis N6: Keenetic Giga по-новому (обновленная инструкция)

- Цена: 2100 руб.

- Перейти в магазин

Netis N6 не теряет актуальности для любителей секты Keenetic, а подписчики все чаще задают вопросы, связанные с прошивкой на Keenetic OS. При всем при этом Keenetic Ported также развивается, поэтому в этом кратком эссе мы рассмотрим возможности нового фирменного загрузчика, упрощенной перепрошивки на Keentic OS и в финале настроим правильную работу посредством частных виртуальных сетей. Работающие видеохостинги и сайты для взрослых без ограничений!

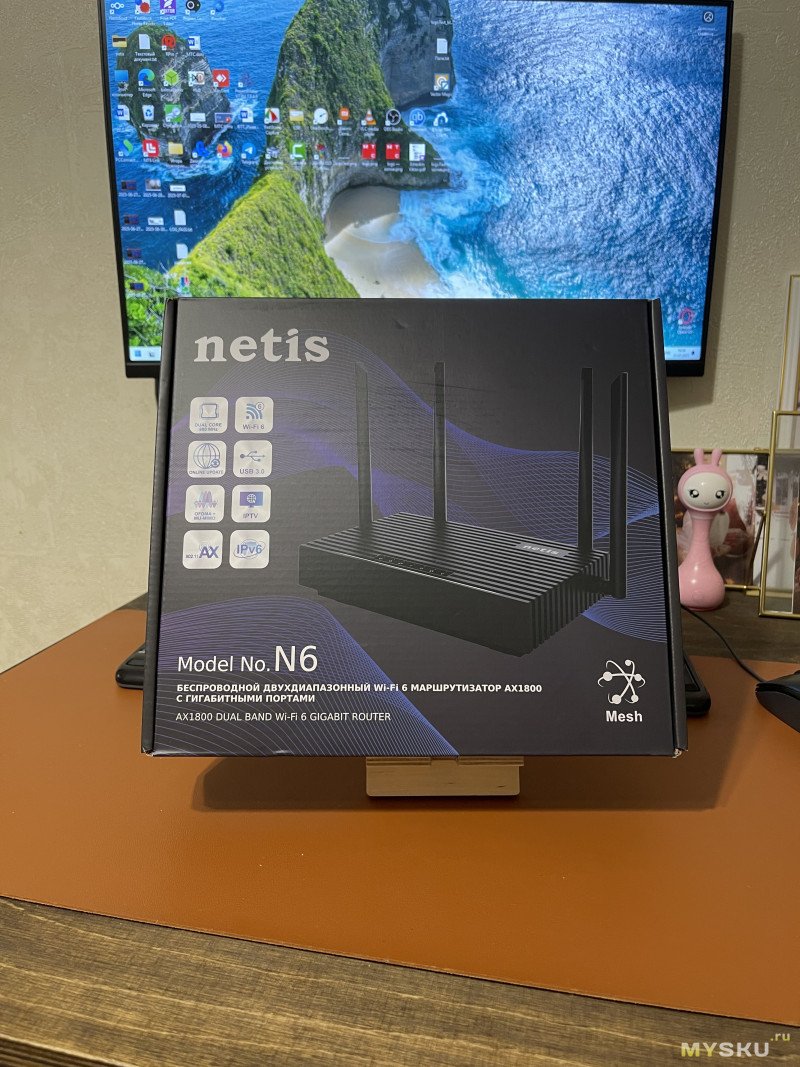

Зачем купил? Мне написал подписчик, который технически не подкован в вопросах перепрошивки крайней статьи о перепрошивке Netis N6 , поэтому мною было принято решение физически получить роутер и перепрошить его имея на руках, а не удаленно и выпустить об этом небольшую статью. Итак, имеем отправленный «Яндекс.Доставкой» за 69 руб. роутер Netis N6, который ехал 9 дней до ближайшего ПВЗ «Яндекс.Маркета». Упаковку в сторону, рассмотрим, что отправил подписчик:

И тут никаких неожиданностей — классический роутер Netis N6, уже без целлофановой упаковки, купленный на WildBerries. Даже штрих-код на возврат, на всякий случай, на месте. Похвально.

И тут никаких неожиданностей — классический роутер Netis N6, уже без целлофановой упаковки, купленный на WildBerries. Даже штрих-код на возврат, на всякий случай, на месте. Похвально.

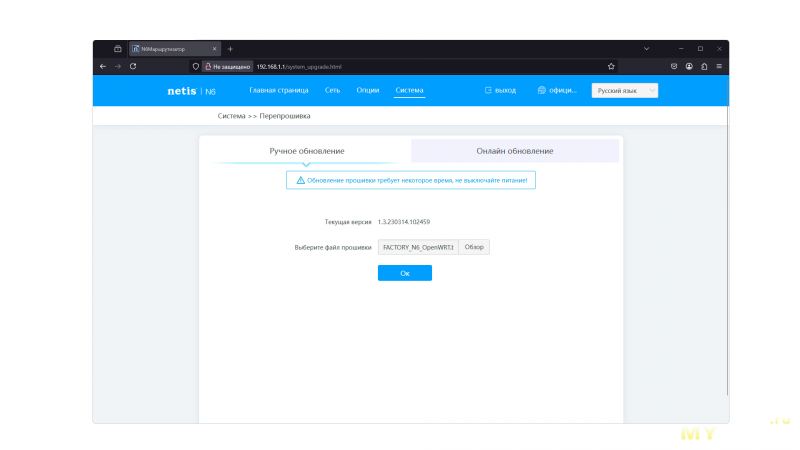

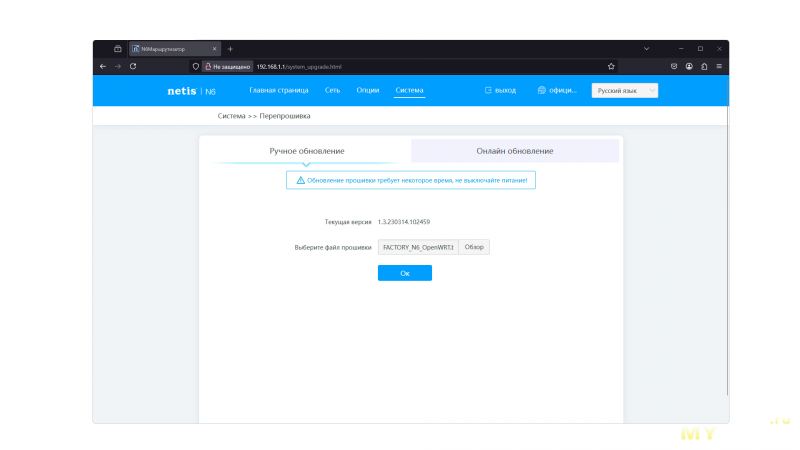

Состояние — муха не сидела. Отлично. Физически отключаем ПК от интернета, патч-корд вставляем в разъем WAN роутера, а другой — в сетевую карту ПК. Нужно пройти первичную настройку роутера, затем перейти в раздел «Система» -> «Перепрошивка» и в качестве выбранного файла для обновления указать «FACTORY_N6_OpenWRT.bin».

Состояние — муха не сидела. Отлично. Физически отключаем ПК от интернета, патч-корд вставляем в разъем WAN роутера, а другой — в сетевую карту ПК. Нужно пройти первичную настройку роутера, затем перейти в раздел «Система» -> «Перепрошивка» и в качестве выбранного файла для обновления указать «FACTORY_N6_OpenWRT.bin».

После недолгих шагов и установки OpenWRT необходимо запустить файл "!Start.bat" из папки «Netis-N6/Установка Breed»:

После недолгих шагов и установки OpenWRT необходимо запустить файл "!Start.bat" из папки «Netis-N6/Установка Breed»:

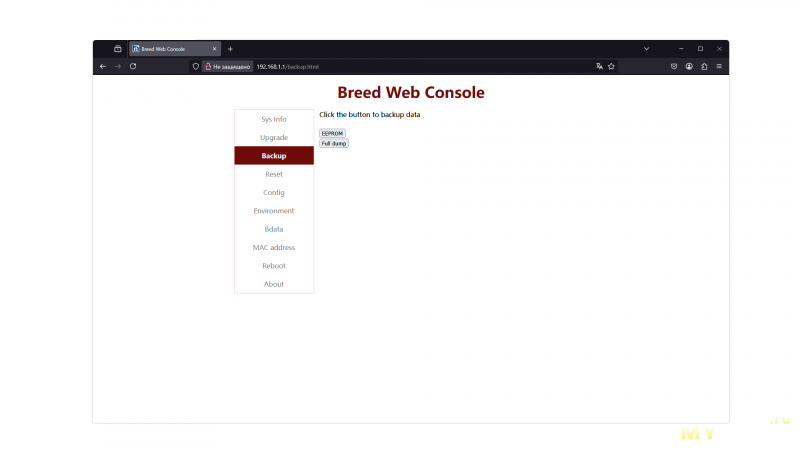

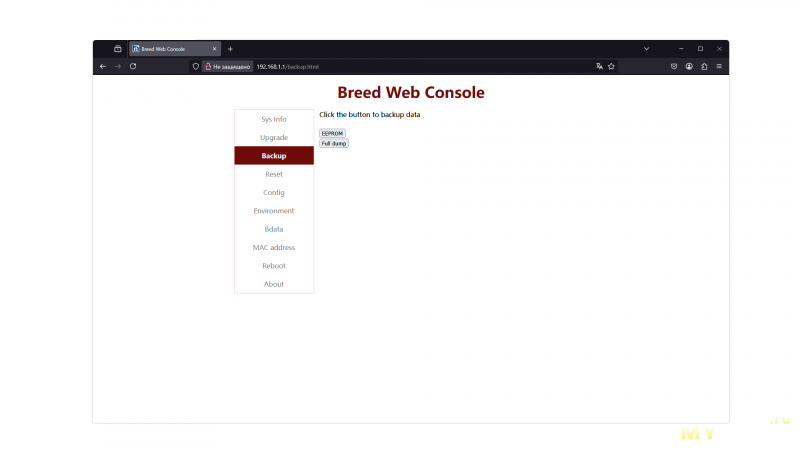

Затем необходимо перейти в загрузчик Breed по адресу «192.168.1.1» и сделать полный бэкап на случай отката (но мы-то знаем, что откатываться никуда не будем):

Затем необходимо перейти в загрузчик Breed по адресу «192.168.1.1» и сделать полный бэкап на случай отката (но мы-то знаем, что откатываться никуда не будем):

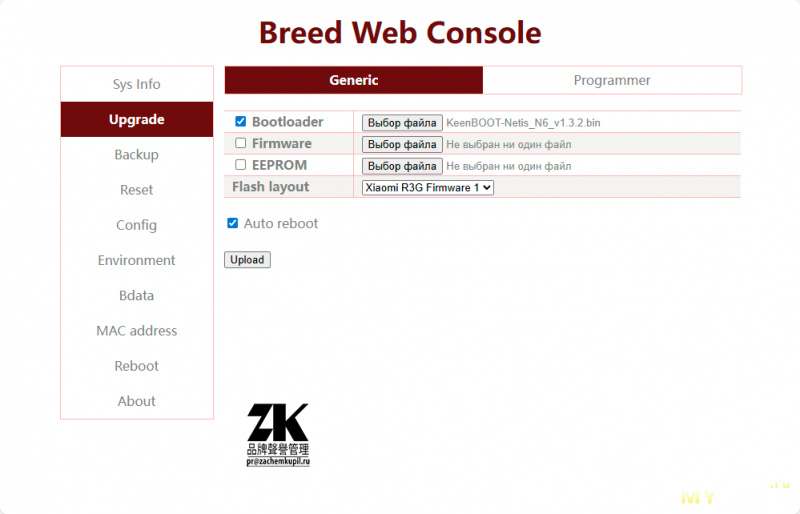

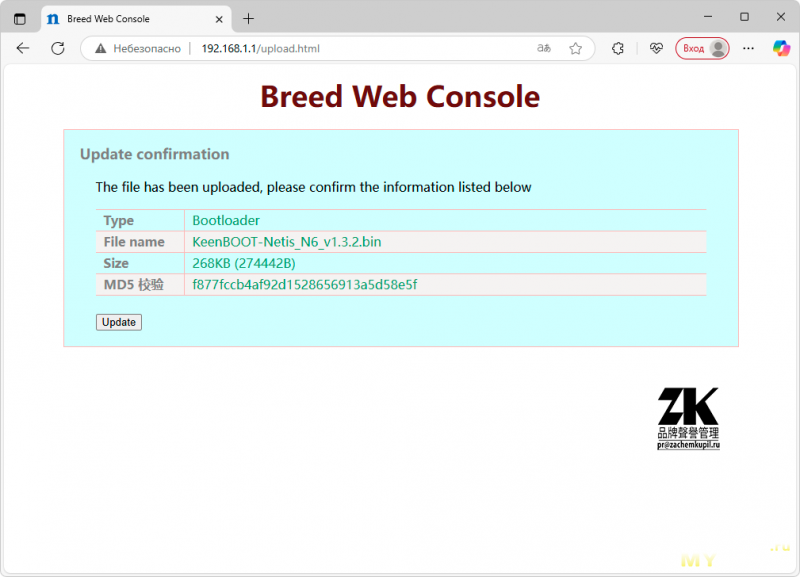

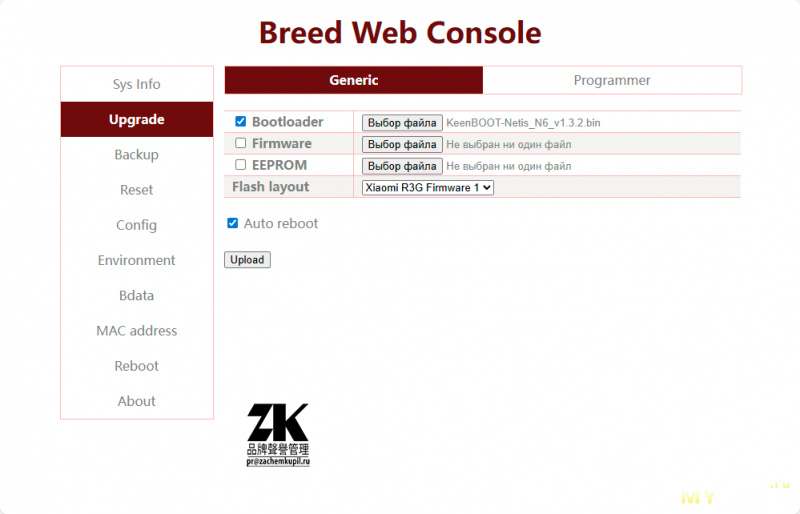

После чего переходим во вкладку «Upgrade» и выставляем настройки. В чек-боксе «Bootloader» ставим отметку, а в выпадающем поле файла выбираем «KeenBOOT-Netis_N6_v1.3.2.bin». Ниже обязательно отметить чек-бокс «Auto reboot» и жмем кнопку «Upload»:

После чего переходим во вкладку «Upgrade» и выставляем настройки. В чек-боксе «Bootloader» ставим отметку, а в выпадающем поле файла выбираем «KeenBOOT-Netis_N6_v1.3.2.bin». Ниже обязательно отметить чек-бокс «Auto reboot» и жмем кнопку «Upload»:

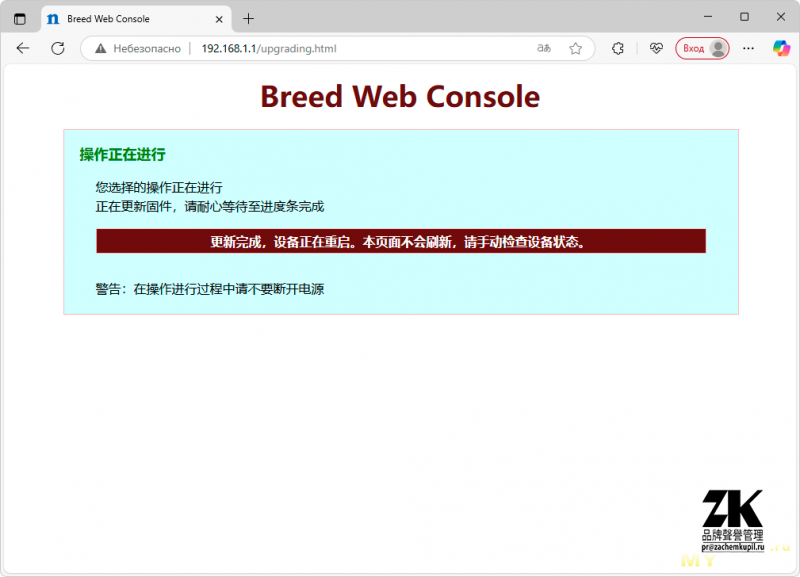

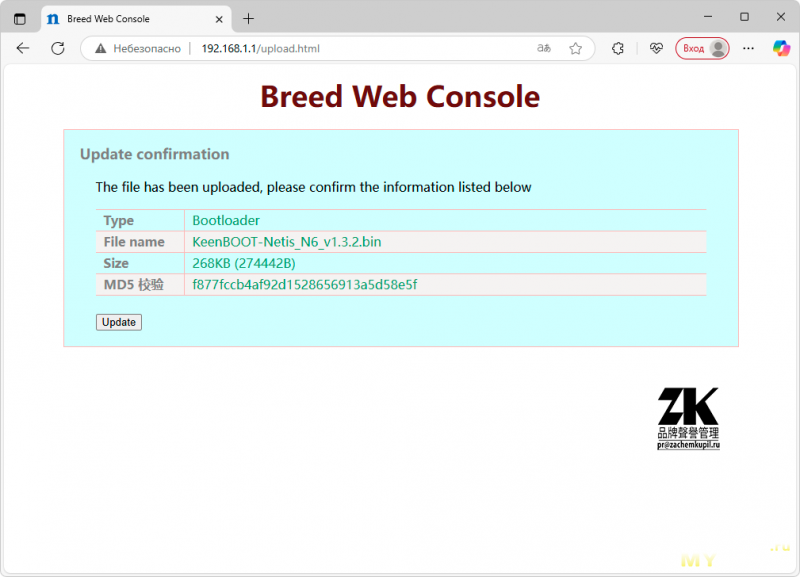

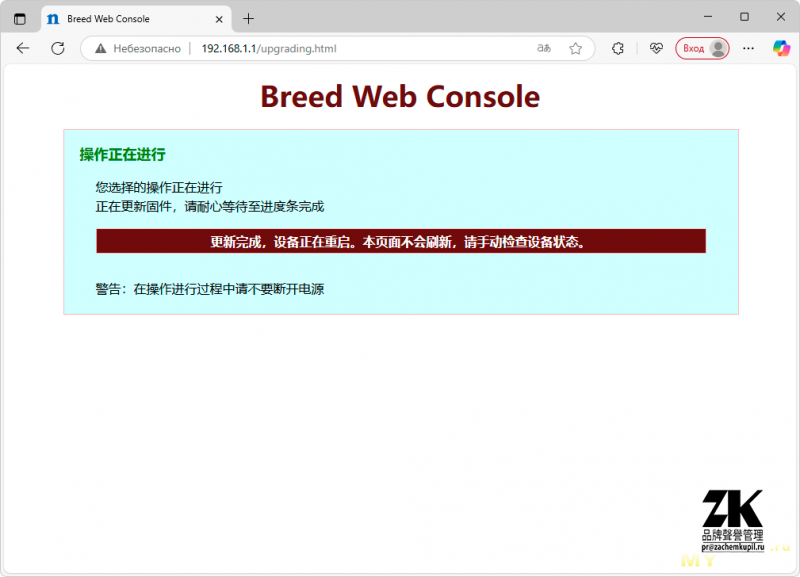

«Breed» провалидирует файл и еще раз спросит, уверены ли мы, что хотим прошить загрузчик. Уверенно жмем «Update» после чего идем пить чай минут на 5:

«Breed» провалидирует файл и еще раз спросит, уверены ли мы, что хотим прошить загрузчик. Уверенно жмем «Update» после чего идем пить чай минут на 5:

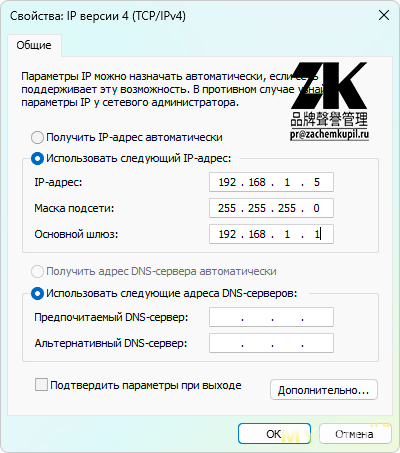

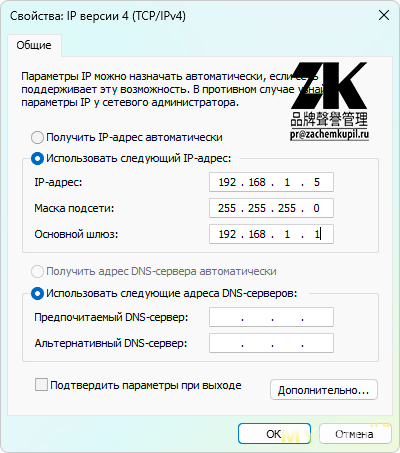

После чего выставляем на сетевой карте настройки:

После чего выставляем на сетевой карте настройки:

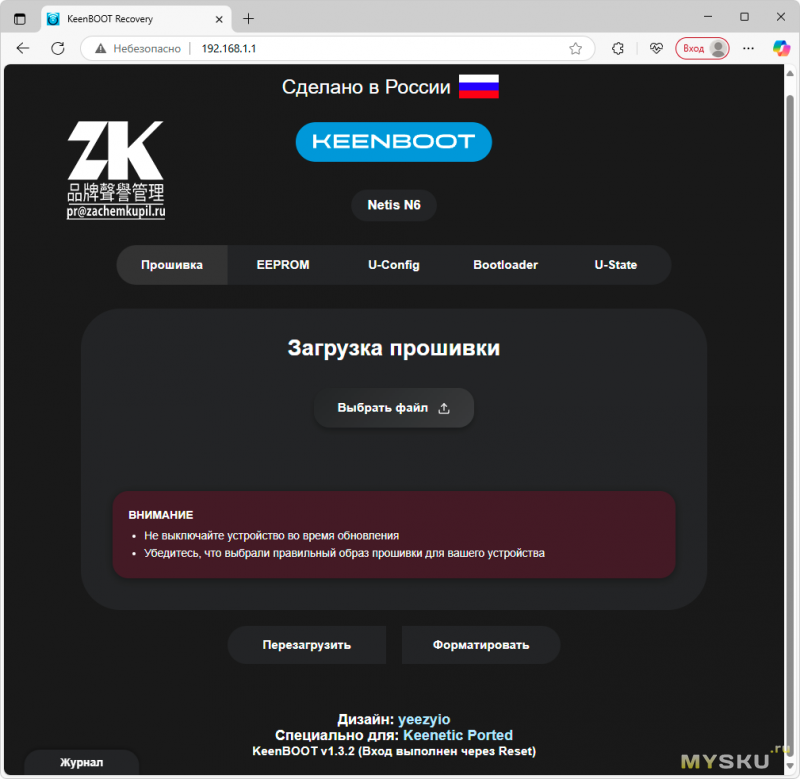

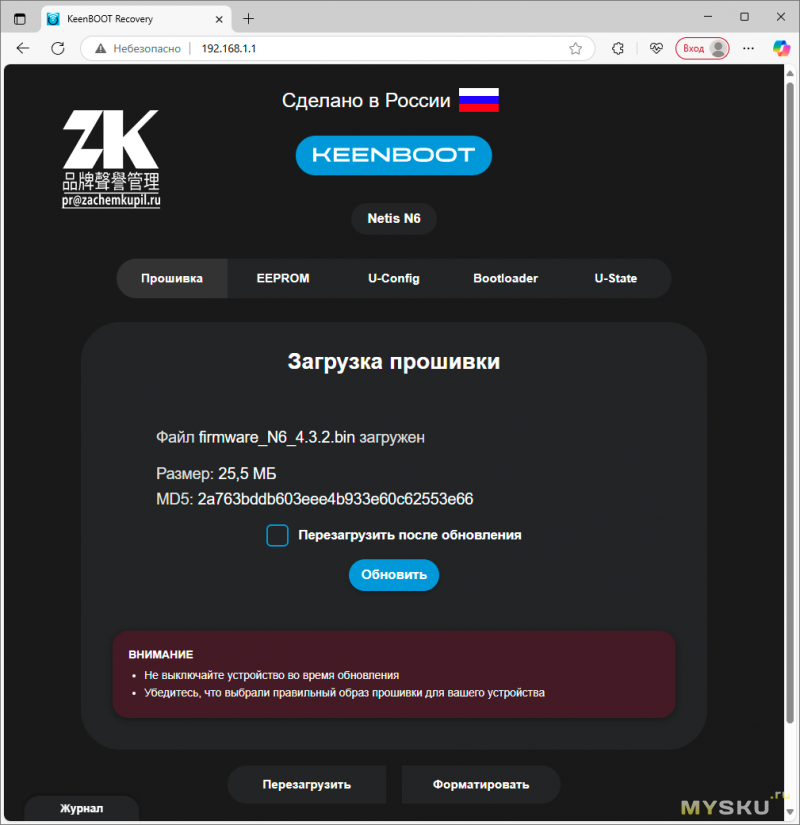

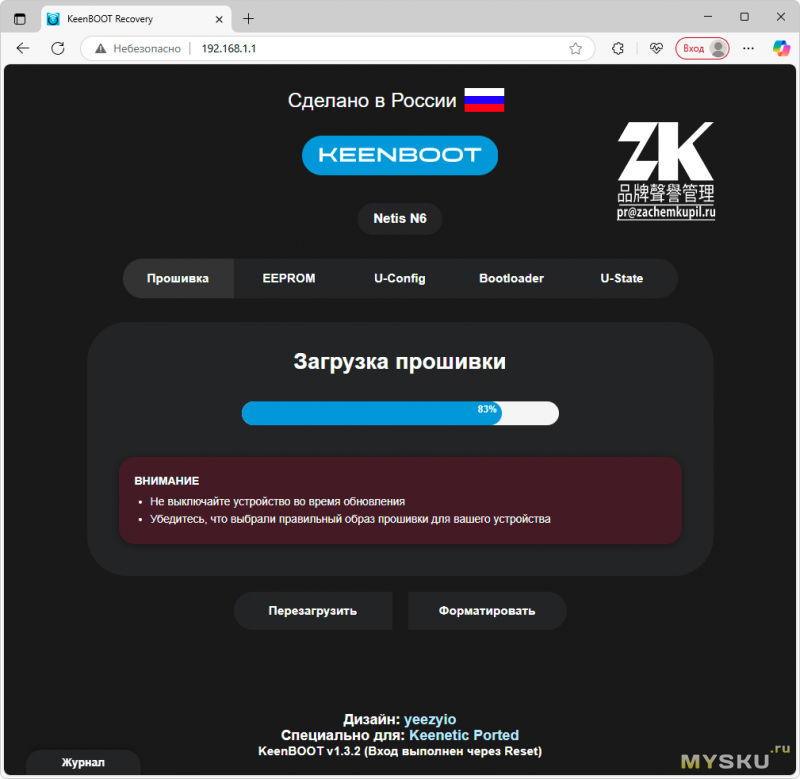

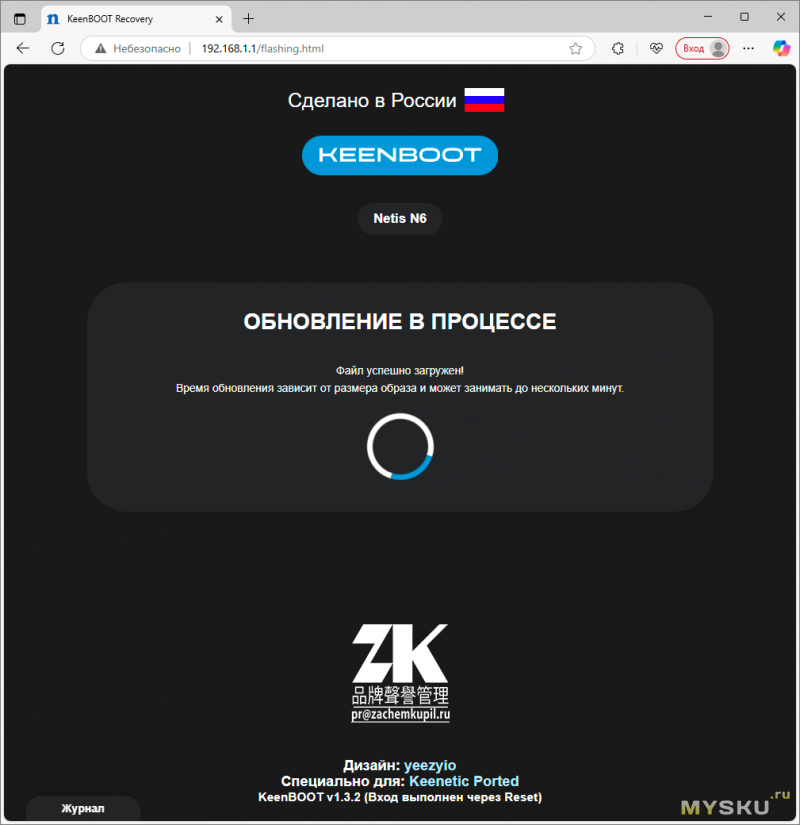

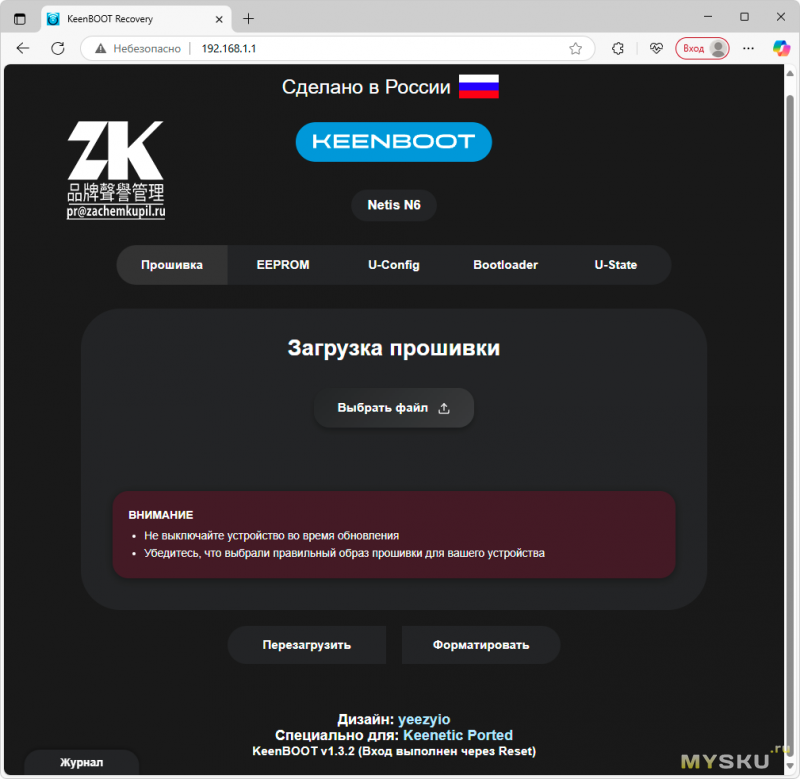

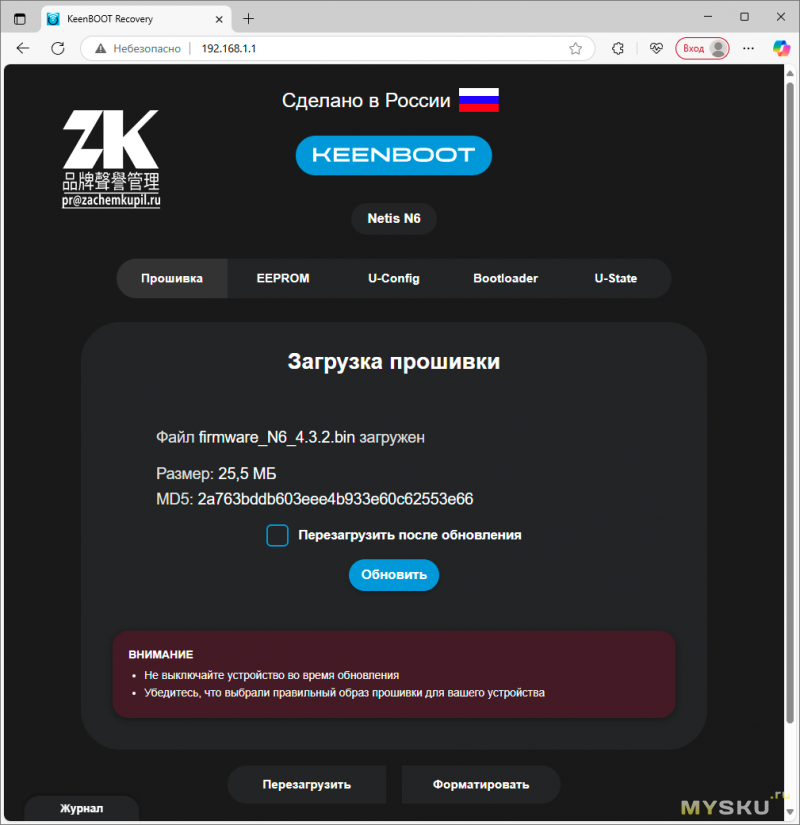

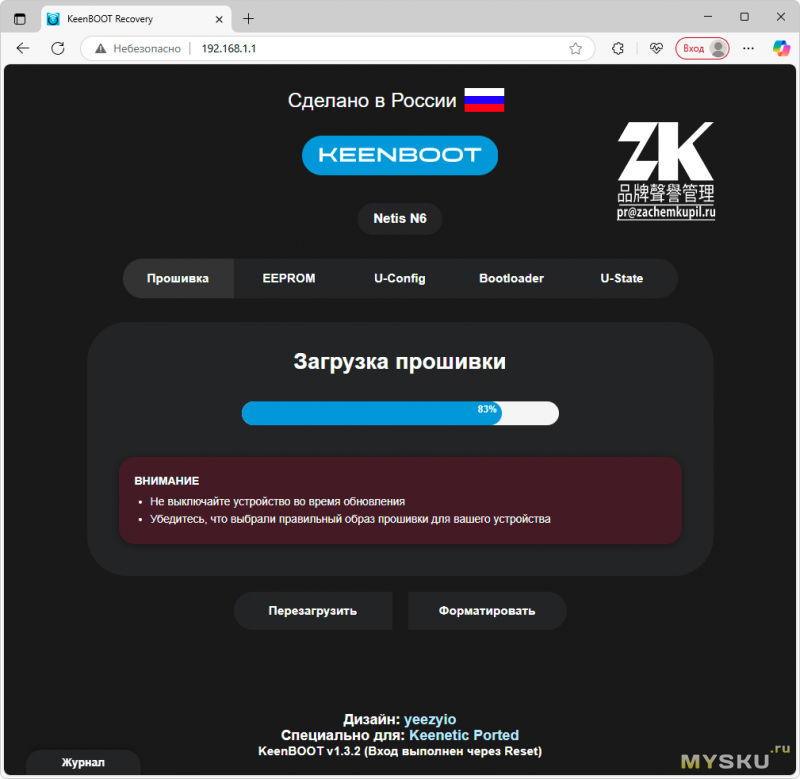

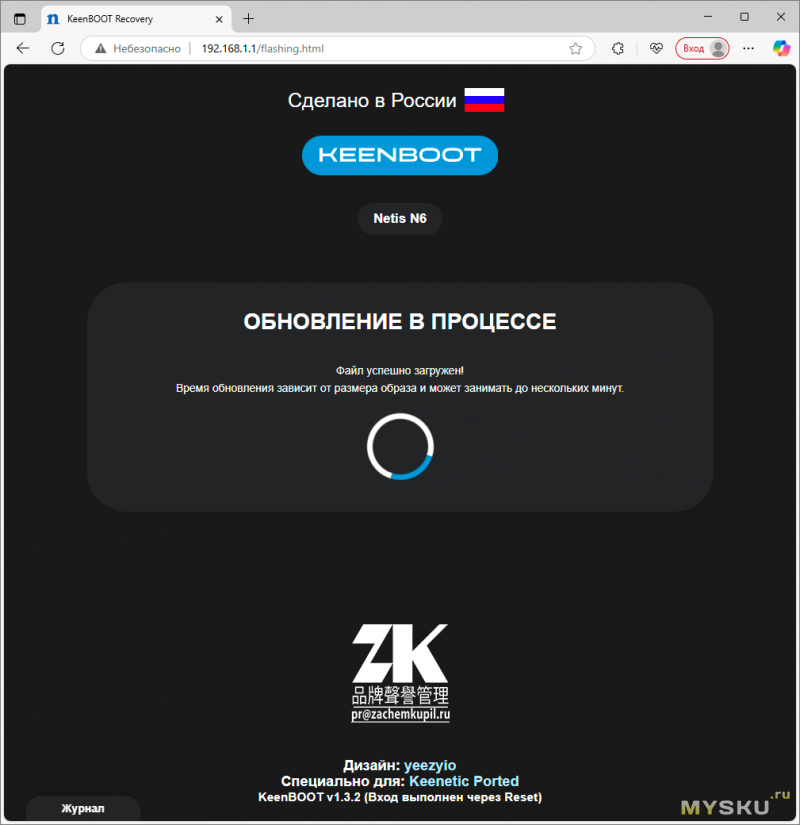

Вытаскиваем кабель питания с роутера, зажимаем кнопку «Reset» (вдавив ее, например, скрепкой) и не отпуская вставляем кабель питания в соответствующий разъем. Как только начнет мигать светодиод интернета — KeenBoot загрузился. Заходим в браузере, в режиме «Инкогнито» по адресу «192.168.1.1» и видим общее меню загрузчика. В нижнем меню выбираем меню «Форматировать» и следуем указаниям. Затем, в поле «Загрузка прошивки», выбираем файл «firmware_N6_4.3.2.bin» прошивки из папки «Netis-N6/Keenetic». Прошивка загружается. После чего жмем «Обновить»:

Вытаскиваем кабель питания с роутера, зажимаем кнопку «Reset» (вдавив ее, например, скрепкой) и не отпуская вставляем кабель питания в соответствующий разъем. Как только начнет мигать светодиод интернета — KeenBoot загрузился. Заходим в браузере, в режиме «Инкогнито» по адресу «192.168.1.1» и видим общее меню загрузчика. В нижнем меню выбираем меню «Форматировать» и следуем указаниям. Затем, в поле «Загрузка прошивки», выбираем файл «firmware_N6_4.3.2.bin» прошивки из папки «Netis-N6/Keenetic». Прошивка загружается. После чего жмем «Обновить»:

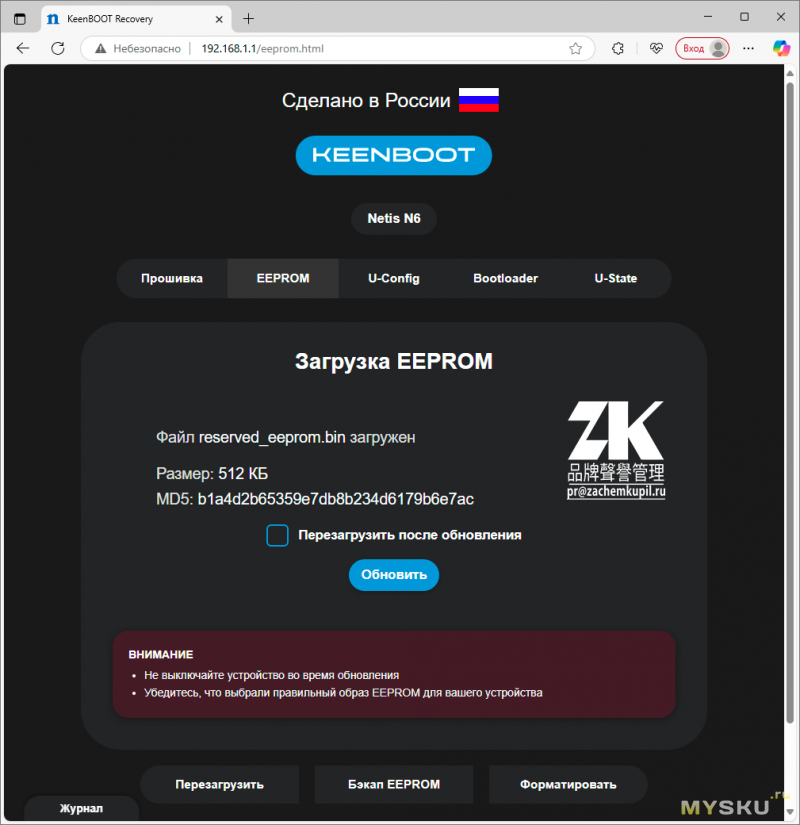

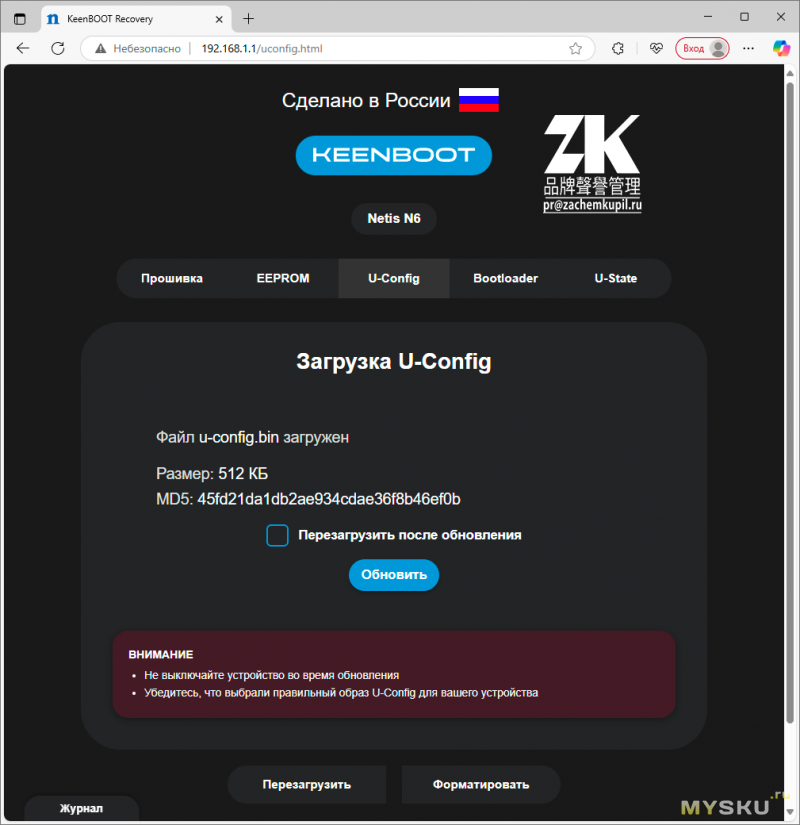

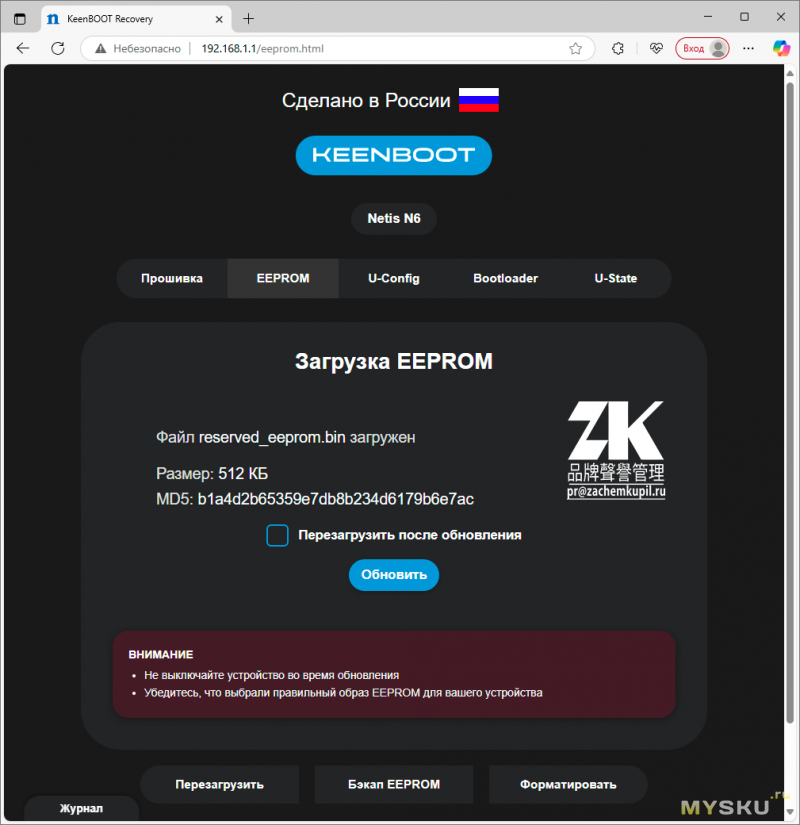

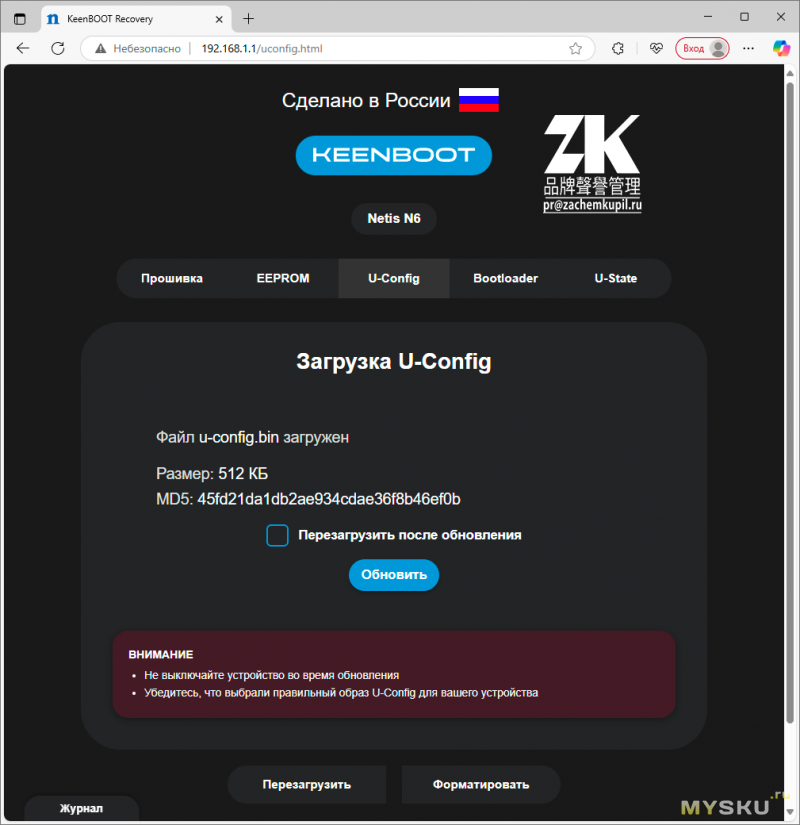

Роутер не перезагружаем! Повторяем эти шаги для пунктов «EEPROM», выбирая файл «reserved_eeprom.bin» из папки «Netis-N6/Keenetic» и обновляем посредством отправки кнопки «Обновить». И повторяем все тоже самое для «U-Config» файл «u-config.bin» из папки «Netis-N6/Keenetic». После чего внизу жмем кнопку «Перезагрузить»:

Роутер не перезагружаем! Повторяем эти шаги для пунктов «EEPROM», выбирая файл «reserved_eeprom.bin» из папки «Netis-N6/Keenetic» и обновляем посредством отправки кнопки «Обновить». И повторяем все тоже самое для «U-Config» файл «u-config.bin» из папки «Netis-N6/Keenetic». После чего внизу жмем кнопку «Перезагрузить»:

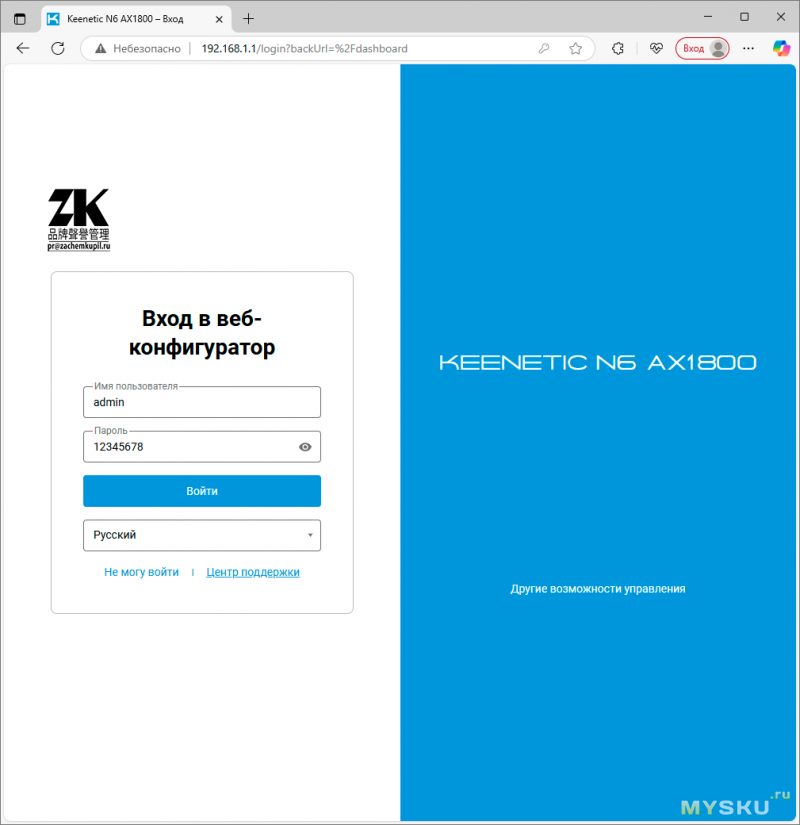

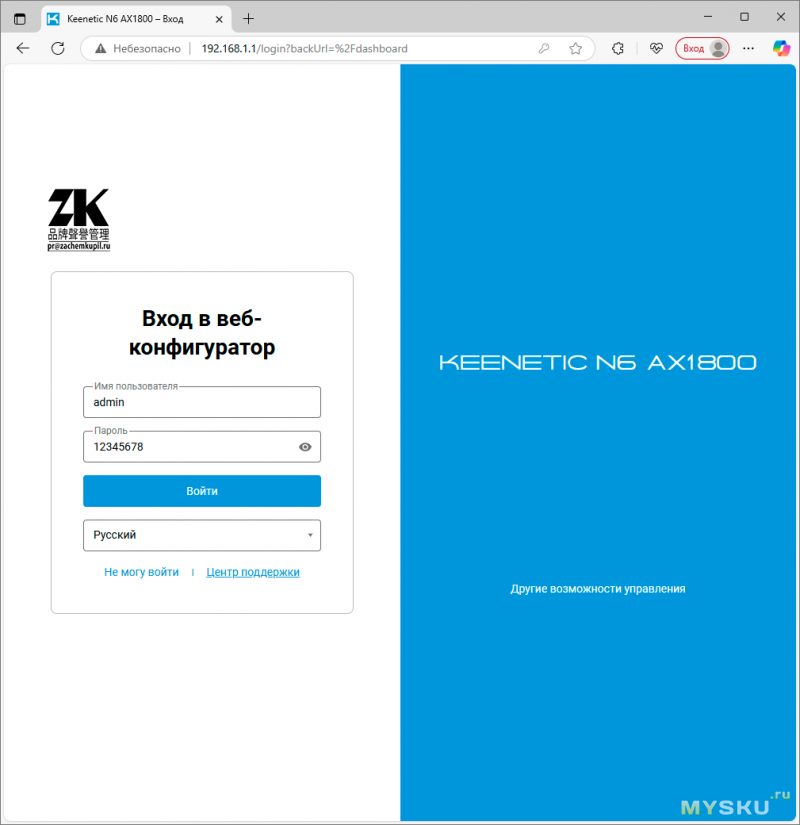

На этом этапе тоже можно оставить роутер минут на 5. Настройки сетевой карты на этом этапе необходимо сбросить на получение IP адреса автоматом. После чего переходим в браузере по адресу «192.168.1.1» и открывается меню Keenetic OS:

На этом этапе тоже можно оставить роутер минут на 5. Настройки сетевой карты на этом этапе необходимо сбросить на получение IP адреса автоматом. После чего переходим в браузере по адресу «192.168.1.1» и открывается меню Keenetic OS:

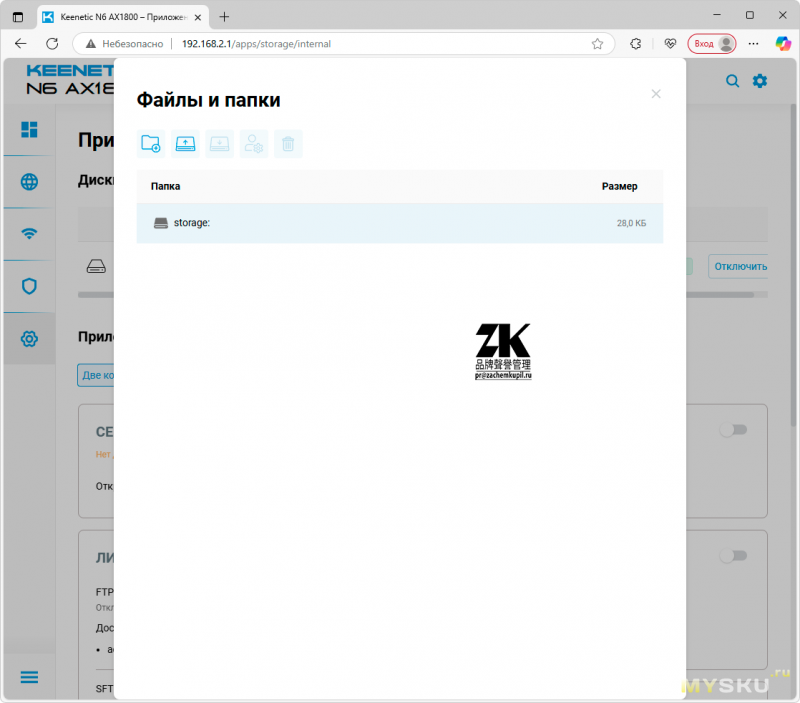

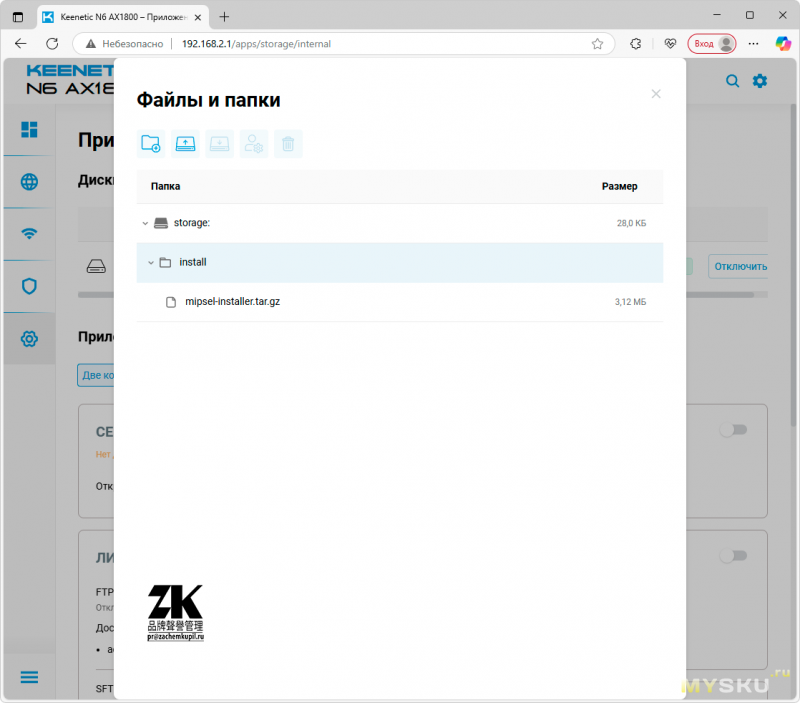

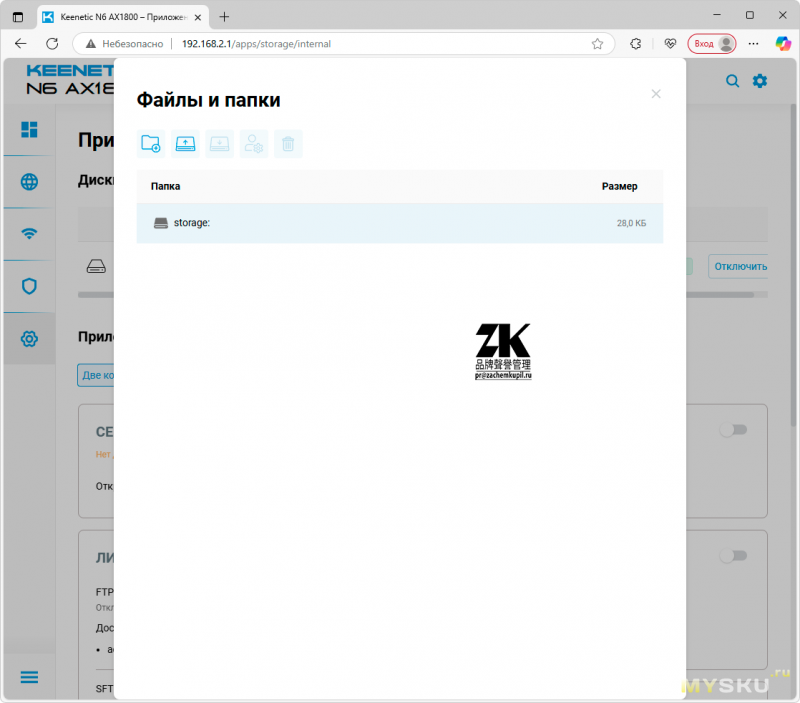

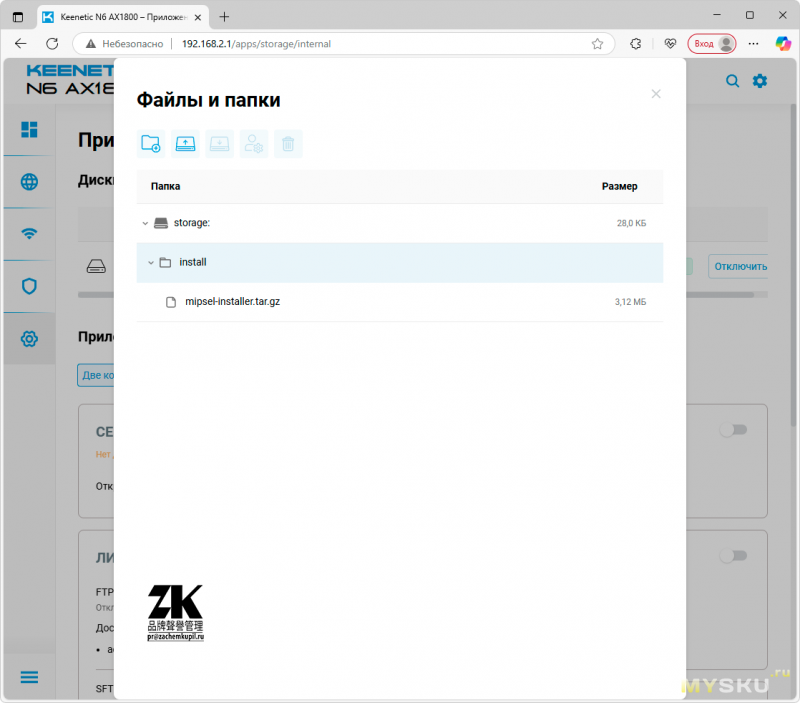

Напомню, логин для входа «admin», а пароль «12345678». Wi-Fi сеть созданная по умолчанию будет иметь наименование «Keenetic», а пароль «12345678». На этом этапе можно закончить этап прошивки и для большинства этого будет достаточно. Но если вы хотите поставить конечную точку в вопросах использования роутера как гейта для виртуальных частных сетей, то потребуется произвести еще ряд манипуляций. Для этого потребуется перейти в раздел «Приложения», в котором в разделе «Диски и принтеры» необходимо выбрать «Встроенное хранилище», в котором необходимо создать папку «Install», в которое необходимо загрузить файл «mipsel-installer.tar.gz»:

Напомню, логин для входа «admin», а пароль «12345678». Wi-Fi сеть созданная по умолчанию будет иметь наименование «Keenetic», а пароль «12345678». На этом этапе можно закончить этап прошивки и для большинства этого будет достаточно. Но если вы хотите поставить конечную точку в вопросах использования роутера как гейта для виртуальных частных сетей, то потребуется произвести еще ряд манипуляций. Для этого потребуется перейти в раздел «Приложения», в котором в разделе «Диски и принтеры» необходимо выбрать «Встроенное хранилище», в котором необходимо создать папку «Install», в которое необходимо загрузить файл «mipsel-installer.tar.gz»:

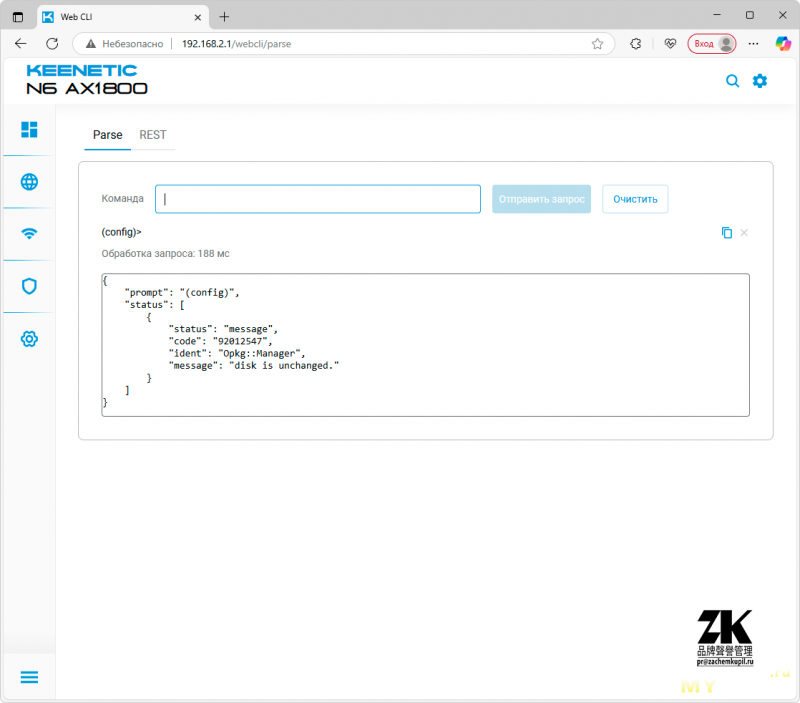

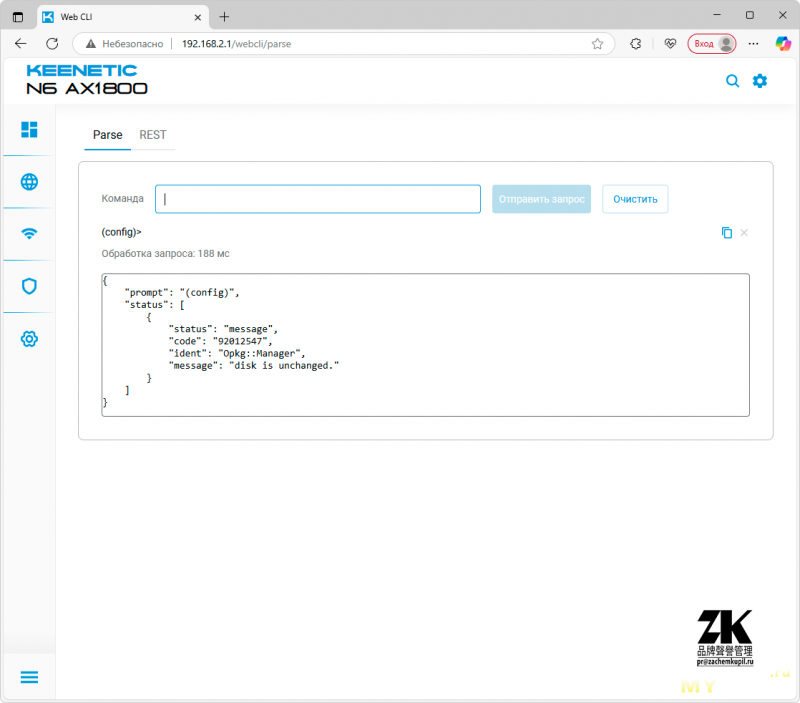

После чего необходимо перейти по адресу «192.168.1.1/a» и в поле «Команда» ввести ряд команд, отправляя каждый по 1 строке:

После чего необходимо перейти по адресу «192.168.1.1/a» и в поле «Команда» ввести ряд команд, отправляя каждый по 1 строке:

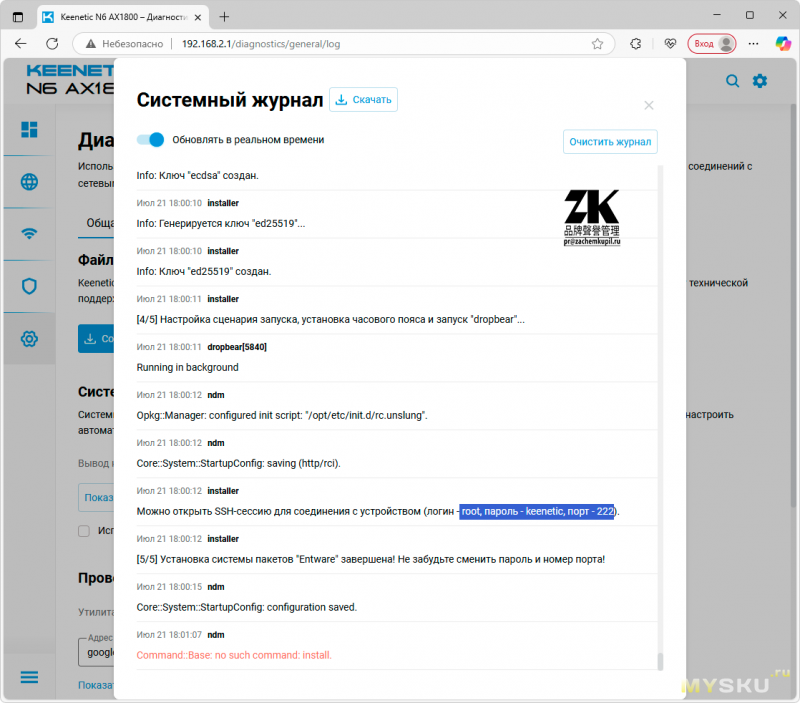

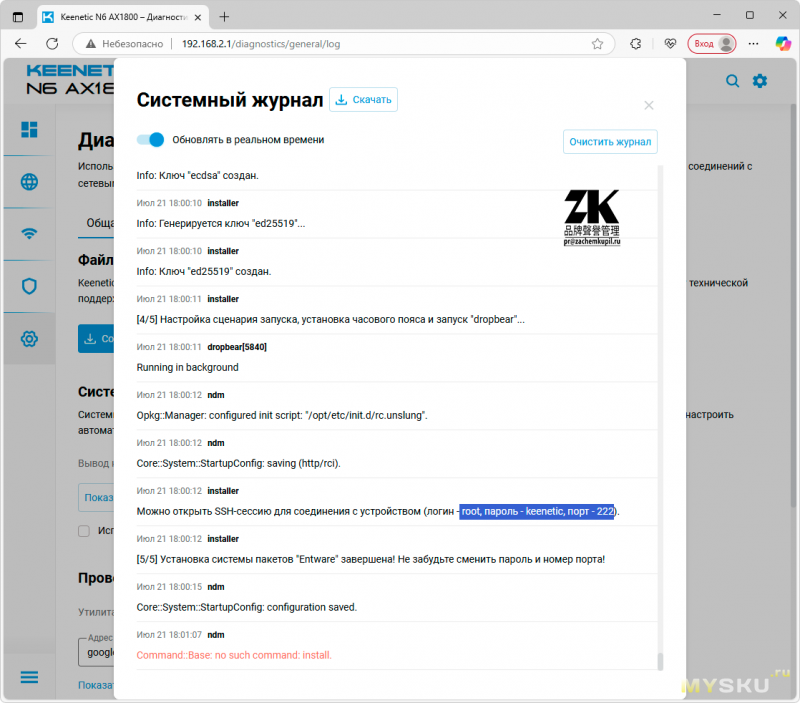

Следующим шагом кликаем на шестеренку в правом верхнем углу и открываем журнал, смотрим, как все установилось:

Следующим шагом кликаем на шестеренку в правом верхнем углу и открываем журнал, смотрим, как все установилось:

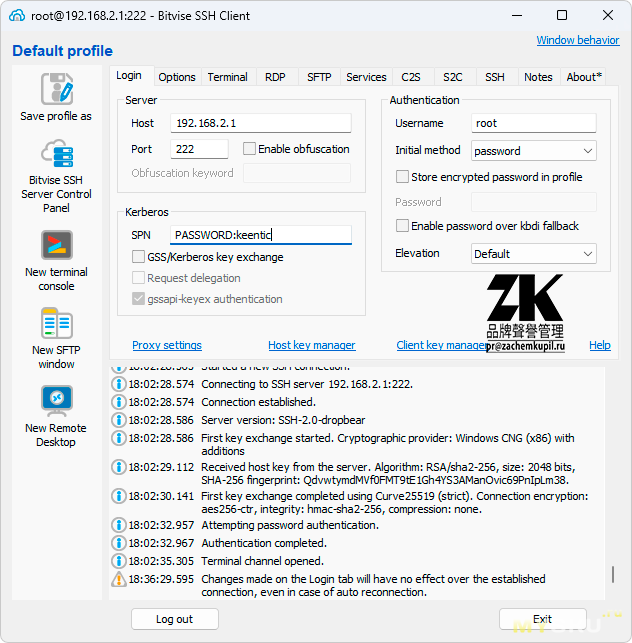

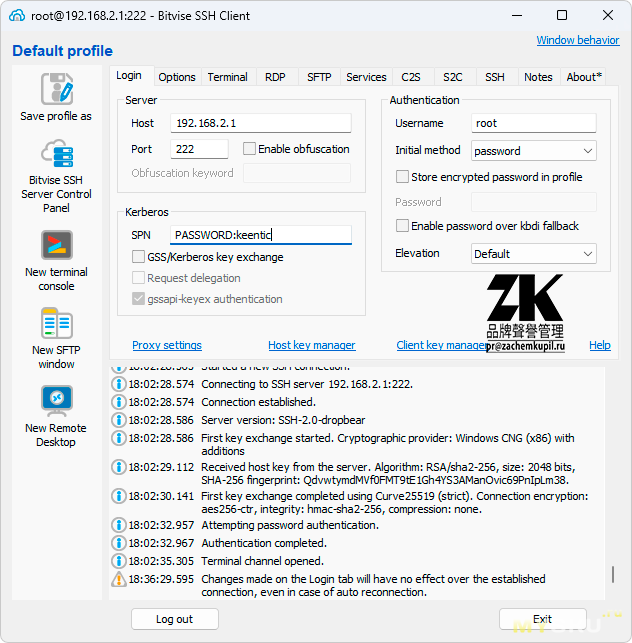

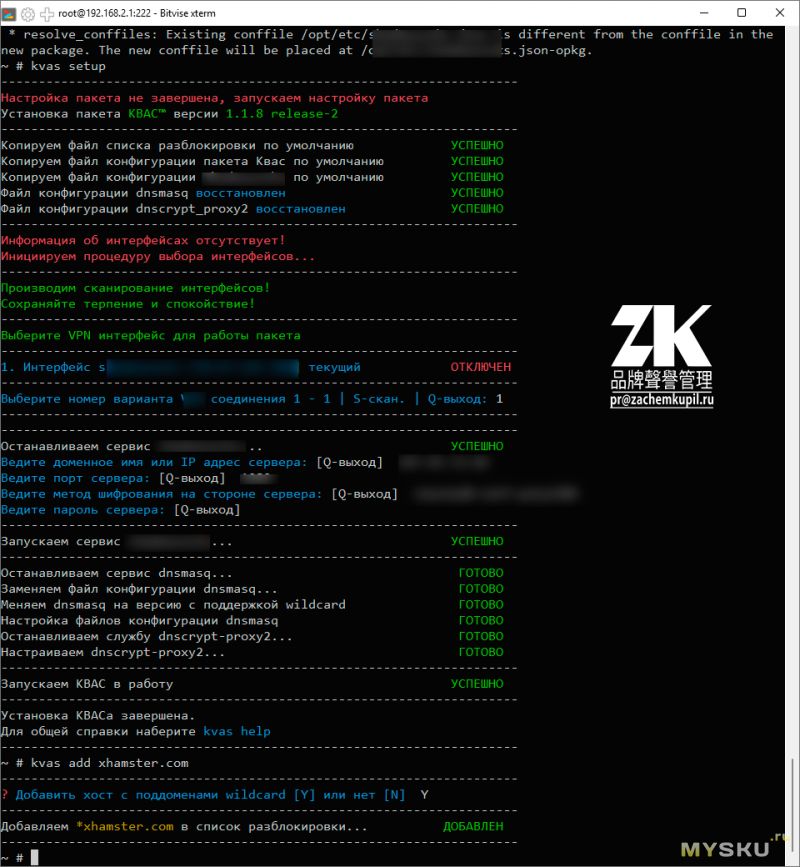

А установилось все хорошо! Следующим шагом открываем любой SSH клиент (я использую BitVise SSH). В поле IP указываем «192.168.1.1», в поле порт указываем «222», в поле пользователь указываем «root», а в поле пароль вводим «keenetic»:

А установилось все хорошо! Следующим шагом открываем любой SSH клиент (я использую BitVise SSH). В поле IP указываем «192.168.1.1», в поле порт указываем «222», в поле пользователь указываем «root», а в поле пароль вводим «keenetic»:

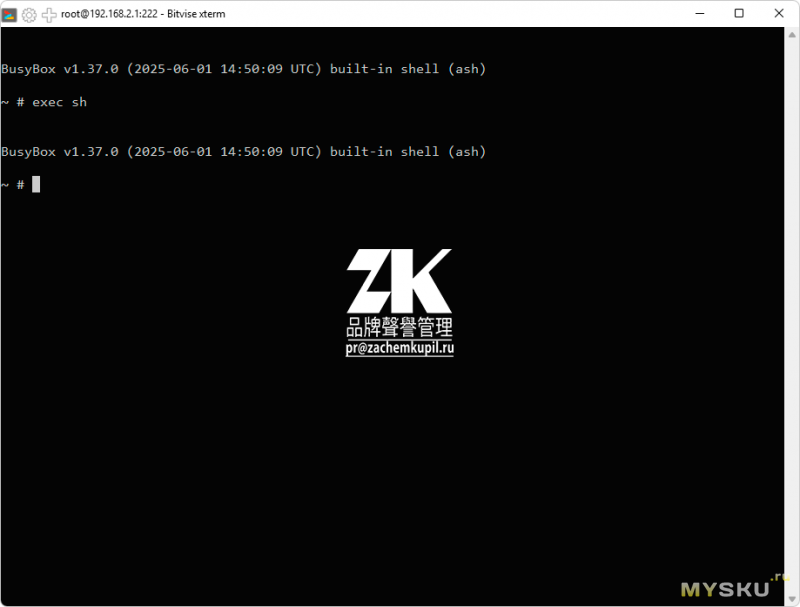

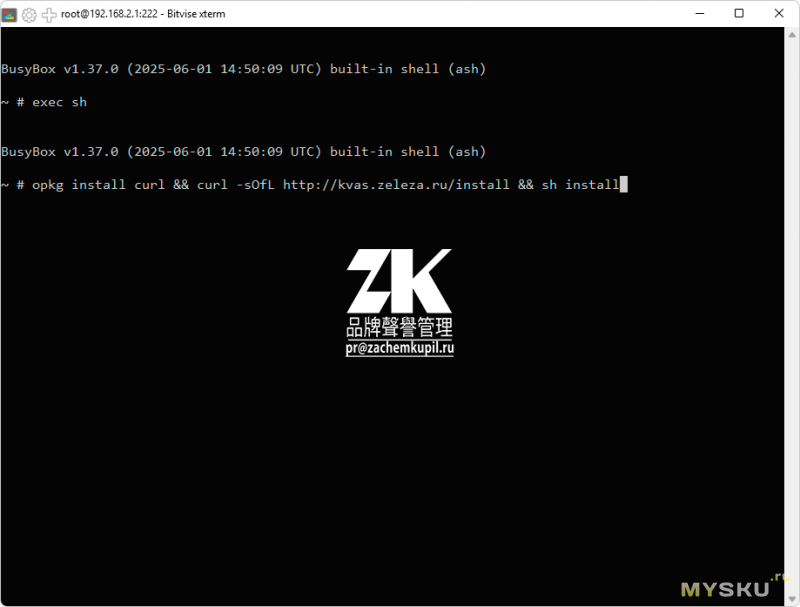

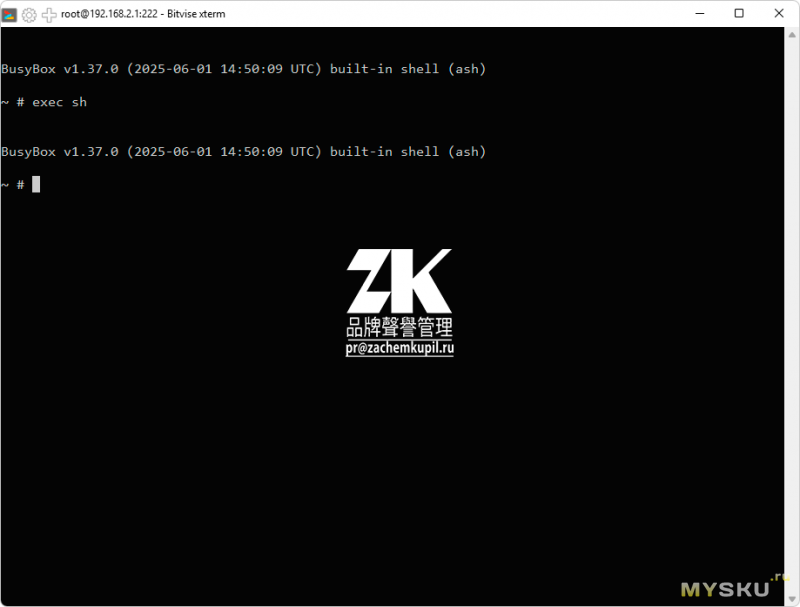

Открывается «BusyBox»:

Открывается «BusyBox»:

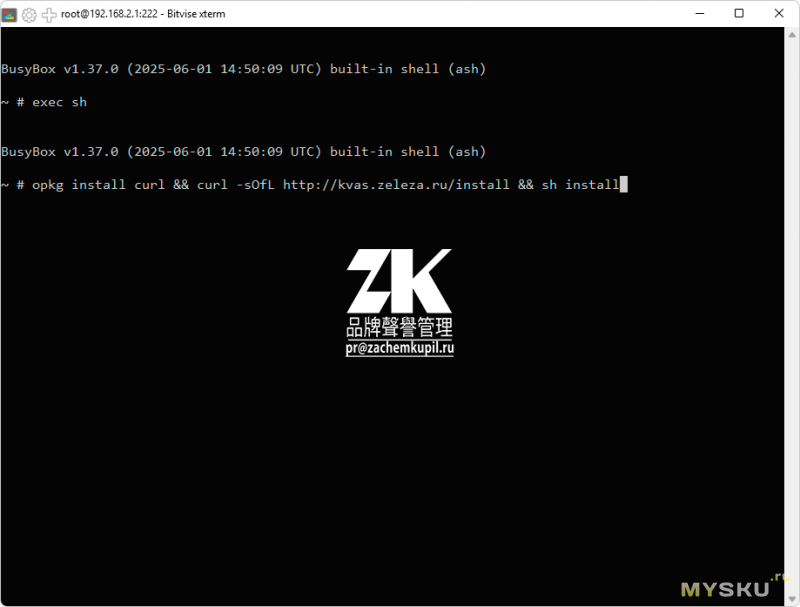

В нем вводим команду для установки пакета «КВАС»:

В нем вводим команду для установки пакета «КВАС»:

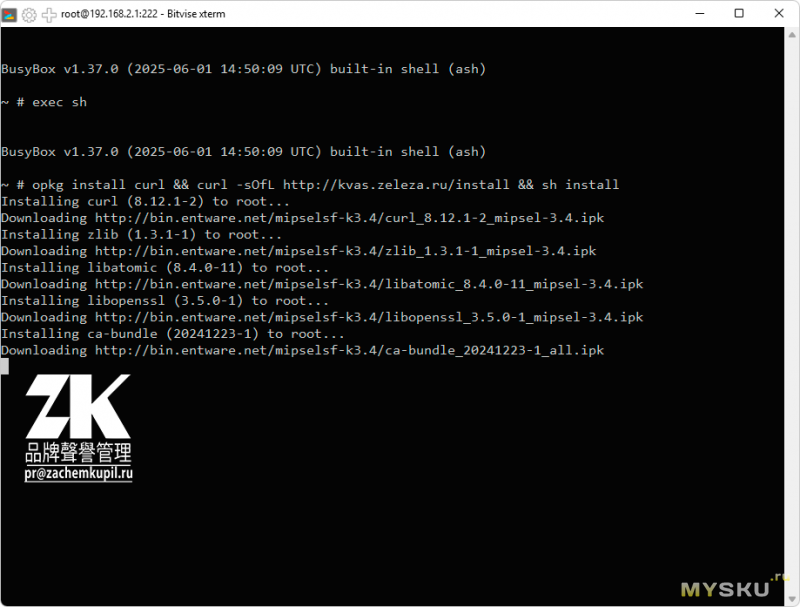

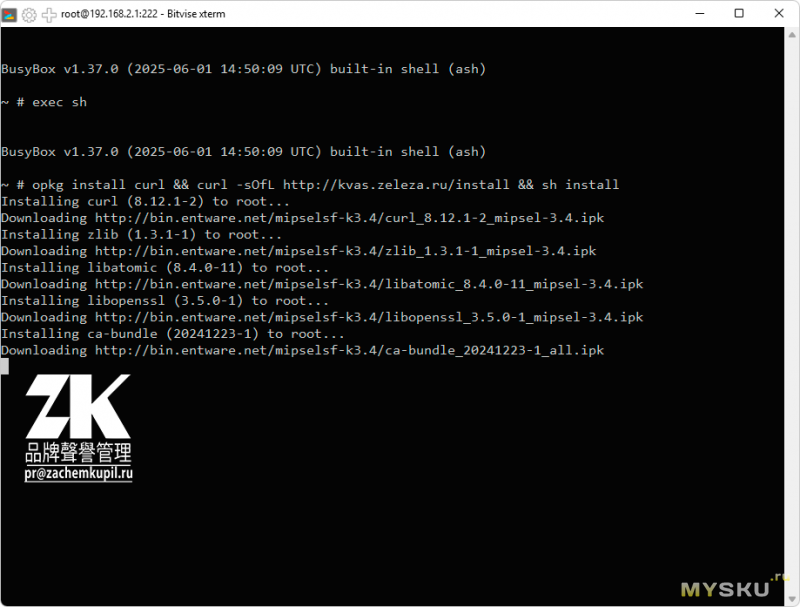

Начинается установка:

Начинается установка:

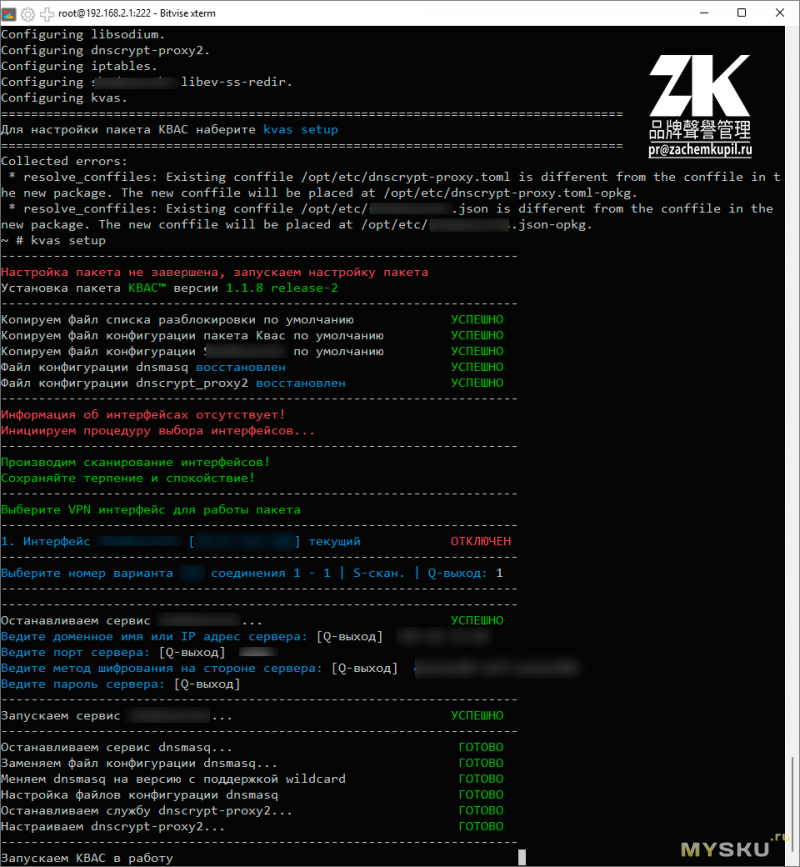

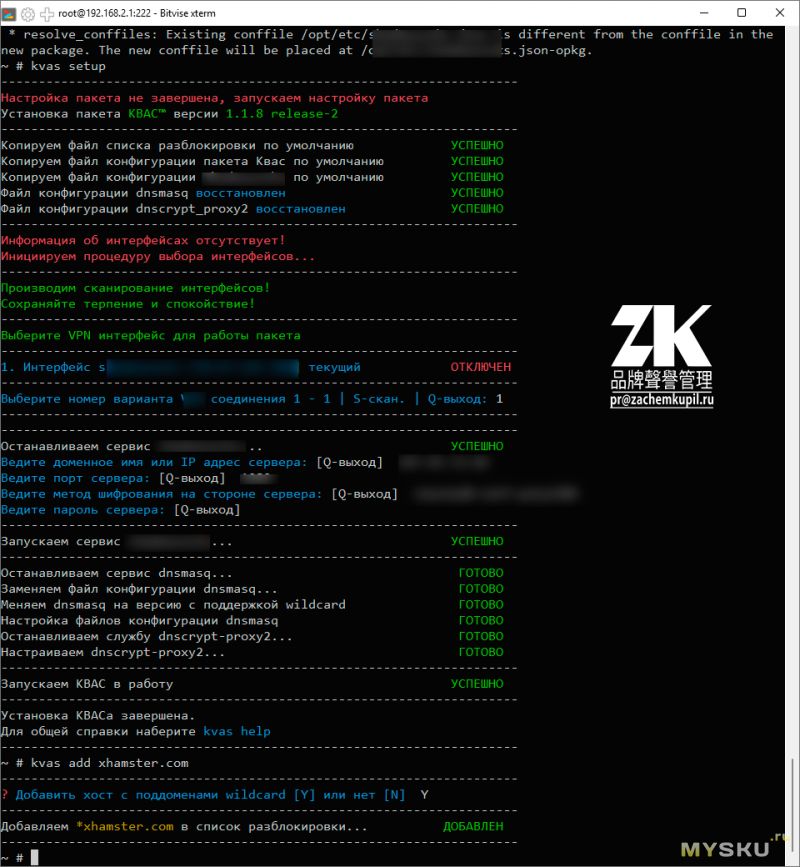

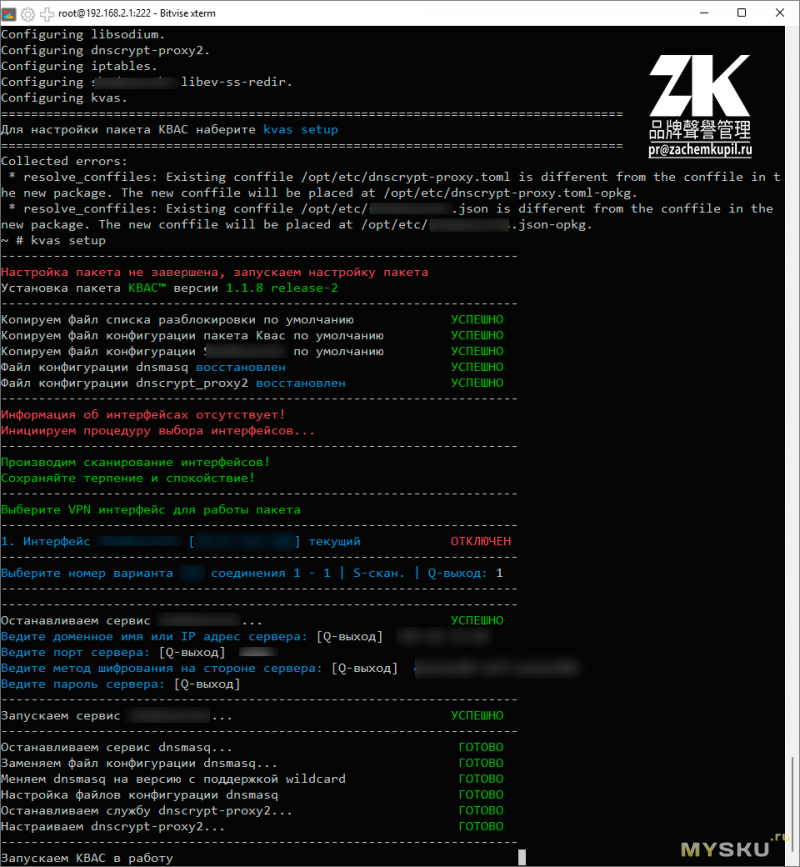

Далее следуем подсказкам установщика и вводим наши данные для подключения от сервера частной виртуальной сети. В данном случае используется протокол скрытых носков

Далее следуем подсказкам установщика и вводим наши данные для подключения от сервера частной виртуальной сети. В данном случае используется протокол скрытых носковшадоу сокс, вводим IP-адрес сервера, порт, тип шифpoвaния:

Все работает. Но нужно указать нужные нам сайты, которые будут работать в частной виртуальной сети. Вводим в консоли «kvas add site», где site — тот домен, который вы хотите использовать (в моем случае — xhamster.com):

Все работает. Но нужно указать нужные нам сайты, которые будут работать в частной виртуальной сети. Вводим в консоли «kvas add site», где site — тот домен, который вы хотите использовать (в моем случае — xhamster.com):

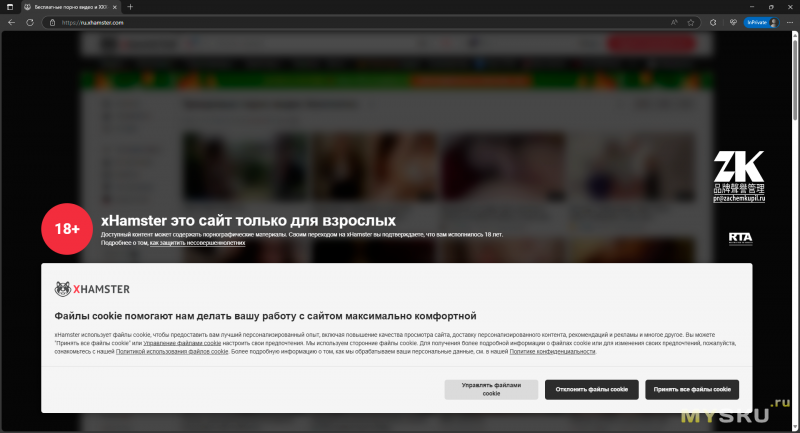

После чего вводим в консоли:

После чего вводим в консоли:

Любуемся результатом! В случае, если у вас не получилось правильно скормить данные от конфига, можно указать команду:

Любуемся результатом! В случае, если у вас не получилось правильно скормить данные от конфига, можно указать команду:

Итог: Обновлять прошивку через «KeenBoot» теперь возможно в 1 клик, не боясь затереть лишние настройки в «Breed», а значит можно пользоваться роутером не боясь экспериментов. «КВАС» позволит вам использовать всю силу частных виртуальных сетей.

Остальные обзоры:

Crocs Bayaband Clog или тапки для 30 летнего бумера

Винт М4х10 или целевое применение для удержания объекта от падения

Xiaomi Mi TV Stick 4K: 4К, HDR и торренты — все еще лучший TV Stick?

Портативный монитор ZGYNK на 15.6 дюймов, просто еще один монитор от китайцев

Народная карта видеозахвата и стриминга: честные FullHD за 309 руб.

Кабель с HDMI на VGA (папа-папа): вторая жизнь старых мониторов или решение для благотворительных сборок

Wi-Fi роутер TP-link Archer EC220-G5: старикам тут не место (смотрим видео-хостинги за 1500 руб.)

Мини-ПК Ninkear N10: однодисковый NAS или как установить Synology на Intel N100

Wi-Fi роутер Netis N6: Keenetic Giga для бедных или как смотреть торренты с роутера

Wi-Fi роутер Xiaomi Router AX3000T: OpenWRT, гигабитные порты и Wi-Fi 6 за миску риса

Зачем купил? Мне написал подписчик, который технически не подкован в вопросах перепрошивки крайней статьи о перепрошивке Netis N6 , поэтому мною было принято решение физически получить роутер и перепрошить его имея на руках, а не удаленно и выпустить об этом небольшую статью. Итак, имеем отправленный «Яндекс.Доставкой» за 69 руб. роутер Netis N6, который ехал 9 дней до ближайшего ПВЗ «Яндекс.Маркета». Упаковку в сторону, рассмотрим, что отправил подписчик:

И тут никаких неожиданностей — классический роутер Netis N6, уже без целлофановой упаковки, купленный на WildBerries. Даже штрих-код на возврат, на всякий случай, на месте. Похвально.

И тут никаких неожиданностей — классический роутер Netis N6, уже без целлофановой упаковки, купленный на WildBerries. Даже штрих-код на возврат, на всякий случай, на месте. Похвально.

Состояние — муха не сидела. Отлично. Физически отключаем ПК от интернета, патч-корд вставляем в разъем WAN роутера, а другой — в сетевую карту ПК. Нужно пройти первичную настройку роутера, затем перейти в раздел «Система» -> «Перепрошивка» и в качестве выбранного файла для обновления указать «FACTORY_N6_OpenWRT.bin».

Состояние — муха не сидела. Отлично. Физически отключаем ПК от интернета, патч-корд вставляем в разъем WAN роутера, а другой — в сетевую карту ПК. Нужно пройти первичную настройку роутера, затем перейти в раздел «Система» -> «Перепрошивка» и в качестве выбранного файла для обновления указать «FACTORY_N6_OpenWRT.bin».Необходимые файлы:

Файлы с прошивкой: «keen-prt.github.io/assets/files/firmware/Netis-N6.7z»

Загрузчик: «keen-prt.github.io/assets/files/keenboot/v1.3.2/KeenBOOT-Netis_N6_v1.3.2.bin»

Загрузчик: «keen-prt.github.io/assets/files/keenboot/v1.3.2/KeenBOOT-Netis_N6_v1.3.2.bin»

После недолгих шагов и установки OpenWRT необходимо запустить файл "!Start.bat" из папки «Netis-N6/Установка Breed»:

После недолгих шагов и установки OpenWRT необходимо запустить файл "!Start.bat" из папки «Netis-N6/Установка Breed»: Затем необходимо перейти в загрузчик Breed по адресу «192.168.1.1» и сделать полный бэкап на случай отката (но мы-то знаем, что откатываться никуда не будем):

Затем необходимо перейти в загрузчик Breed по адресу «192.168.1.1» и сделать полный бэкап на случай отката (но мы-то знаем, что откатываться никуда не будем): После чего переходим во вкладку «Upgrade» и выставляем настройки. В чек-боксе «Bootloader» ставим отметку, а в выпадающем поле файла выбираем «KeenBOOT-Netis_N6_v1.3.2.bin». Ниже обязательно отметить чек-бокс «Auto reboot» и жмем кнопку «Upload»:

После чего переходим во вкладку «Upgrade» и выставляем настройки. В чек-боксе «Bootloader» ставим отметку, а в выпадающем поле файла выбираем «KeenBOOT-Netis_N6_v1.3.2.bin». Ниже обязательно отметить чек-бокс «Auto reboot» и жмем кнопку «Upload»: «Breed» провалидирует файл и еще раз спросит, уверены ли мы, что хотим прошить загрузчик. Уверенно жмем «Update» после чего идем пить чай минут на 5:

«Breed» провалидирует файл и еще раз спросит, уверены ли мы, что хотим прошить загрузчик. Уверенно жмем «Update» после чего идем пить чай минут на 5:

После чего выставляем на сетевой карте настройки:

После чего выставляем на сетевой карте настройки: Вытаскиваем кабель питания с роутера, зажимаем кнопку «Reset» (вдавив ее, например, скрепкой) и не отпуская вставляем кабель питания в соответствующий разъем. Как только начнет мигать светодиод интернета — KeenBoot загрузился. Заходим в браузере, в режиме «Инкогнито» по адресу «192.168.1.1» и видим общее меню загрузчика. В нижнем меню выбираем меню «Форматировать» и следуем указаниям. Затем, в поле «Загрузка прошивки», выбираем файл «firmware_N6_4.3.2.bin» прошивки из папки «Netis-N6/Keenetic». Прошивка загружается. После чего жмем «Обновить»:

Вытаскиваем кабель питания с роутера, зажимаем кнопку «Reset» (вдавив ее, например, скрепкой) и не отпуская вставляем кабель питания в соответствующий разъем. Как только начнет мигать светодиод интернета — KeenBoot загрузился. Заходим в браузере, в режиме «Инкогнито» по адресу «192.168.1.1» и видим общее меню загрузчика. В нижнем меню выбираем меню «Форматировать» и следуем указаниям. Затем, в поле «Загрузка прошивки», выбираем файл «firmware_N6_4.3.2.bin» прошивки из папки «Netis-N6/Keenetic». Прошивка загружается. После чего жмем «Обновить»:

Роутер не перезагружаем! Повторяем эти шаги для пунктов «EEPROM», выбирая файл «reserved_eeprom.bin» из папки «Netis-N6/Keenetic» и обновляем посредством отправки кнопки «Обновить». И повторяем все тоже самое для «U-Config» файл «u-config.bin» из папки «Netis-N6/Keenetic». После чего внизу жмем кнопку «Перезагрузить»:

Роутер не перезагружаем! Повторяем эти шаги для пунктов «EEPROM», выбирая файл «reserved_eeprom.bin» из папки «Netis-N6/Keenetic» и обновляем посредством отправки кнопки «Обновить». И повторяем все тоже самое для «U-Config» файл «u-config.bin» из папки «Netis-N6/Keenetic». После чего внизу жмем кнопку «Перезагрузить»:

На этом этапе тоже можно оставить роутер минут на 5. Настройки сетевой карты на этом этапе необходимо сбросить на получение IP адреса автоматом. После чего переходим в браузере по адресу «192.168.1.1» и открывается меню Keenetic OS:

На этом этапе тоже можно оставить роутер минут на 5. Настройки сетевой карты на этом этапе необходимо сбросить на получение IP адреса автоматом. После чего переходим в браузере по адресу «192.168.1.1» и открывается меню Keenetic OS: Напомню, логин для входа «admin», а пароль «12345678». Wi-Fi сеть созданная по умолчанию будет иметь наименование «Keenetic», а пароль «12345678». На этом этапе можно закончить этап прошивки и для большинства этого будет достаточно. Но если вы хотите поставить конечную точку в вопросах использования роутера как гейта для виртуальных частных сетей, то потребуется произвести еще ряд манипуляций. Для этого потребуется перейти в раздел «Приложения», в котором в разделе «Диски и принтеры» необходимо выбрать «Встроенное хранилище», в котором необходимо создать папку «Install», в которое необходимо загрузить файл «mipsel-installer.tar.gz»:

Напомню, логин для входа «admin», а пароль «12345678». Wi-Fi сеть созданная по умолчанию будет иметь наименование «Keenetic», а пароль «12345678». На этом этапе можно закончить этап прошивки и для большинства этого будет достаточно. Но если вы хотите поставить конечную точку в вопросах использования роутера как гейта для виртуальных частных сетей, то потребуется произвести еще ряд манипуляций. Для этого потребуется перейти в раздел «Приложения», в котором в разделе «Диски и принтеры» необходимо выбрать «Встроенное хранилище», в котором необходимо создать папку «Install», в которое необходимо загрузить файл «mipsel-installer.tar.gz»:Необходимые файлы:

Файлы Entware: «bin.entware.net/mipselsf-k3.4/installer/mipsel-installer.tar.gz»

После чего необходимо перейти по адресу «192.168.1.1/a» и в поле «Команда» ввести ряд команд, отправляя каждый по 1 строке:

После чего необходимо перейти по адресу «192.168.1.1/a» и в поле «Команда» ввести ряд команд, отправляя каждый по 1 строке:opkg no disk

no system mount storage:

erase storage:

system mount storage:

Следующим шагом кликаем на шестеренку в правом верхнем углу и открываем журнал, смотрим, как все установилось:

Следующим шагом кликаем на шестеренку в правом верхнем углу и открываем журнал, смотрим, как все установилось: А установилось все хорошо! Следующим шагом открываем любой SSH клиент (я использую BitVise SSH). В поле IP указываем «192.168.1.1», в поле порт указываем «222», в поле пользователь указываем «root», а в поле пароль вводим «keenetic»:

А установилось все хорошо! Следующим шагом открываем любой SSH клиент (я использую BitVise SSH). В поле IP указываем «192.168.1.1», в поле порт указываем «222», в поле пользователь указываем «root», а в поле пароль вводим «keenetic»: Открывается «BusyBox»:

Открывается «BusyBox»: В нем вводим команду для установки пакета «КВАС»:

В нем вводим команду для установки пакета «КВАС»:opkg install curl && curl -sOfL http://kvas.zeleza.ru/install && sh instal Начинается установка:

Начинается установка: Далее следуем подсказкам установщика и вводим наши данные для подключения от сервера частной виртуальной сети. В данном случае используется протокол скрытых носков

Далее следуем подсказкам установщика и вводим наши данные для подключения от сервера частной виртуальной сети. В данном случае используется протокол скрытых носков Все работает. Но нужно указать нужные нам сайты, которые будут работать в частной виртуальной сети. Вводим в консоли «kvas add site», где site — тот домен, который вы хотите использовать (в моем случае — xhamster.com):

Все работает. Но нужно указать нужные нам сайты, которые будут работать в частной виртуальной сети. Вводим в консоли «kvas add site», где site — тот домен, который вы хотите использовать (в моем случае — xhamster.com):kvas add xhamster.com После чего вводим в консоли:

После чего вводим в консоли:kvas test Любуемся результатом! В случае, если у вас не получилось правильно скормить данные от конфига, можно указать команду:

Любуемся результатом! В случае, если у вас не получилось правильно скормить данные от конфига, можно указать команду: kvas ssr new ss://(тут конфиг)Послесловие:

Сайт Keenetic Ported: «keen-prt.github.io»

Все файлы вы можете скачать там же. Никаких зеркал от меня не будет.

Свежую версию 4.3.5 вы можете купить там же, через Boosty, поддержав автора.

Или собрать 4.3.5 сами.

Версия 4.3.2 бесплатна и доступна для скачивания.

Файлы с прошивкой: «keen-prt.github.io/assets/files/firmware/Netis-N6.7z»

Загрузчик: «keen-prt.github.io/assets/files/keenboot/v1.3.2/KeenBOOT-Netis_N6_v1.3.2.bin»

Скрытые носкишадоу сокс вы можете сконфигурировать на сервере сами.

Или же скрытые носкишадоу сокс доступны в десятках сервисов или размещаются бесплатно на просторах интернета.

Ну или на маркетплейсах (а-ля плати.ру).

Все файлы вы можете скачать там же. Никаких зеркал от меня не будет.

Свежую версию 4.3.5 вы можете купить там же, через Boosty, поддержав автора.

Или собрать 4.3.5 сами.

Версия 4.3.2 бесплатна и доступна для скачивания.

Файлы с прошивкой: «keen-prt.github.io/assets/files/firmware/Netis-N6.7z»

Загрузчик: «keen-prt.github.io/assets/files/keenboot/v1.3.2/KeenBOOT-Netis_N6_v1.3.2.bin»

Скрытые носки

Или же скрытые носки

Ну или на маркетплейсах (а-ля плати.ру).

Итог: Обновлять прошивку через «KeenBoot» теперь возможно в 1 клик, не боясь затереть лишние настройки в «Breed», а значит можно пользоваться роутером не боясь экспериментов. «КВАС» позволит вам использовать всю силу частных виртуальных сетей.

Остальные обзоры:

Crocs Bayaband Clog или тапки для 30 летнего бумера

Винт М4х10 или целевое применение для удержания объекта от падения

Xiaomi Mi TV Stick 4K: 4К, HDR и торренты — все еще лучший TV Stick?

Портативный монитор ZGYNK на 15.6 дюймов, просто еще один монитор от китайцев

Народная карта видеозахвата и стриминга: честные FullHD за 309 руб.

Кабель с HDMI на VGA (папа-папа): вторая жизнь старых мониторов или решение для благотворительных сборок

Wi-Fi роутер TP-link Archer EC220-G5: старикам тут не место (смотрим видео-хостинги за 1500 руб.)

Мини-ПК Ninkear N10: однодисковый NAS или как установить Synology на Intel N100

Wi-Fi роутер Netis N6: Keenetic Giga для бедных или как смотреть торренты с роутера

Wi-Fi роутер Xiaomi Router AX3000T: OpenWRT, гигабитные порты и Wi-Fi 6 за миску риса

Самые обсуждаемые обзоры

| +91 |

3680

118

|

| +63 |

5103

106

|

Непонятные пакеты с непонятных сайтов. Реклама Boosty и прошивок. Дальше что? Угон аккаунтов, реклама букмекерских контор и даркнета?

Я как мог обходил это название, но, видимо, некоторые не догадываются, что можно обсуждать, а что нет.

Тогда соболезную. Мне нечего добавить.

ps. опять борьба синих и красных ))

Можете не платить. 4.3.2 бесплатна, 4.3.5 за 300 рублей на Бусти.

Это встроенная функция прошивки.

Это встроенная функция прошивки.

KeenDNS нет, но 12 провайдеров динамических IP уже в базе (от no-ip до rucenter).

Если что-то достается тебе бесплатно, значит товар — это ты.

Тут воля каждого, верить автору на слово: «собрано из исходников, мамой клянусь, нет закладок/бэкдоров», хотя справедливости ради и Keenetic подвергался критике (на найду пост на 4pda о связи service tag кинетика их серверами обновлений и возможностью деанона конечного юзера).

Поэтому, нет, прошивку из исходников не собирают, а портируют с похожего устройства и это считается пиратством.

// мимопроходящий обладатель пары пиратских кинетиков

— SSTP сервер — да, встроенный

— его работа за серым IP — нет

Конкретно с серым IP этот функционал работает через сервера Keenetic/Netcraze

а для этого нужно оригинальное устройство, как и для KeenDNS

В эти облачные сервисы так же входит управление с приложения в смартфонах

Эти облачные сервисы доступны только для оригинальных устройств и работают бесплатно ( я через их сервисы трафик с пары камер видеонаблюдения с дачного участка себе домой на видеорегистратор гоню), да у них есть лимиты по скорости, но я в них укладываюсь

Keenetic Runner 4G — KN-2212 на трех точках, один из них головной, собирает все в единую сеть

Хочу купить себе первый свой кинетик, чтобы он был гибким в настройках и имел удалённый доступ. Usb порт и симка особо не нужны. А вот количество LAN портов хотелось бы побольше…

настройки у кинетиков одинаковые, а вот производительность железа роутера очень важна при фильтрации контента

Runner-ы стоят на удаленных местах

И только часть из них подключена к Ultra через SSTP

Есть Runner-ы которые соединены только между собой (через сервера кинетик SSTP) и гоняют трафик от камер (2 и 4 камеры в качестве 720) видеонаблюдения

Следующий момент — медианная цена у роутера действительно 2100 рублей, за которые я два дня назад и приобрел роутер. Приобрел, ссылку поставил, цену указал. Какие еще претензии? Дал ссылку вам и на ВБ. Вам мало? В чем ваша проблема?

Все мои статьи это сугубо личный субъективный опыт покупки, распаковки, прошивки, использования. Если вам не нравится — просто не заходите в мои статьи. Все просто.

у меня в качестве головного стоит нормальный кинетик, а уже как повторители другие роутеры перешитые в кинетик. Всё загнано в mesh и всем хорошо… я мониторю головной, управляю им. совместимка стоит в меше и раздаёт инет. Все довольны.

Ещё есть достаточно универсальный вариант с VPN + ZeroTier

За труды автору +, но я пас.

Для дома это просто непригодно. Нормальный Кинетик стОит гораздо дороже. Я весной выбирал. Что в итоге выбрал — не важно. Тапками закидают.

IMHO конечно.

Подходящие для перепрошивки модели сяоми, билайн и мтс на вторичном рынке вообще от 500 руб начинаются.

Чисто IMHO

Хотя лично я предпочитаю OpenWRT, но эта система уже сложнее в настройке.

— перешить тот самый Xiaomi AX3000T под OpenWRT;

— купить за 200 руб в месяц максимально дешевый сервак с Ubuntu с локацией в Польше;

— поднять на серваке прокси VLESS+ Reality;

— настроить Podkop на роутере

у меня ушли сутки для настройки по мануалам из сети. И то бОльшая часть суток просто потерялось на то, что клиент Podkop тупо не работал на определенной прошивке (Acdev??), куда он уже изначально был интегрирован. Долго бился, но прошивка от Санты решила эту проблему.

Какая мораль? OpenWRT не сложна, если вы не лезете в глубины глубин, а просто хотите получить доступ к определенным ресурсам. И нех… экспериментровать — все уже придумано до вас. Просто читайте инструкции.

ЗЫ все изложенное настроено один раз и работает с марта 2025. Без никаких проблем.

Исключение составляют глобальные роутеры RD23, их дата может быть подходящей предположительно включительно до 12.2024.»

Да и какие баги, всего лишь поддержка нового чипа флеша.

Впрочем, я не настаиваю, кому не нравится может найти себе другие варианты.

Я предложил рабочий вариант — Не хотите — не берите.

Т.е. Вы предлагаете купить роутер сейчас, а использовать — через несколько месяцев?

Я купил себе кинетик, но в большей степени покупая я хотел честно оплатить труд людей, которые создают прекрасный продукт с длительной поддержкой.

По обзору — ТС, самое сложное для новчиков — это вот понять что за шэдоусоксы и откудова их брать. Вводить адреса залоченных сайтов через командную строку — вроде для кваса уже давно написан бот который это делает в юзерфрендли UI.

можно ли както приобщиться к клубу элитариев имея асус с опенвртой на борту?

Порт USB конфликтует с вайфаем на 2,4 ГГц.

При переключении на usb2 какая-то связь появляется, но она некачественная.

Поскольку мне важнее usb, просто отрубил вайфай на 2,4, оставив только на 5.

А 2,4 с другого роутера раздаю.

Хаб usb3 роутер держит, прикрутил хаб прямо к корпусу роутера.

В целом за эти деньги продукт достойный.

P.S. Прошивал именно через этот загрузчик, хотя этой статьи ещё не было, сам нашёл.

А вот вкусные по описанию и ттх роутеры от элтекс реально разочаровали. Один быстро сгорел, второй работает, но устройства его старательно избегают, предпочитая цепляться к другим роутерам. Вот уж точно «мэйд ин раша»

ну и гарантия локальная.

Весёлая ссылка, к чему такое может привести: тыц

Помните — весь ваш трафик идёт через роутер, и если правильные люди встроили что-то свое в прошивку (которая скачена с непонятных сайтов) — то все ваши данные, включая пароли на сайтах, пароли от личных кабинетов, куки и тд будут уже не совсем вашими.

Например, можно стащить куку госуслуг и работать под ней в вашем аккаунте, и не нужен будет ни ваш пароль, ни двухфакторная авторизация. Ооооппа!

А давно ли у нас SSL/TLS стал уязвим к атаке MitM? :-D

Причем делается это вполне себе просто. Грамотный человек может это заметить по тому, что будет писать браузер или по-тому, что сертификат от госуслуг вдруг стал вообще выдан другой конторой, обычный — пропустит мимо.

Называется этот тип атаки SSL Hijacking — можно загуглить и почитать.

Если бы это было так «просто», то HTTPS/TLS потеряли бы смысл. Как и любое end-to-end шифрование.

А это, слава богу, не так.

Чтобы «трафик летел с подменой сертификатов», нужно:

— использовать на стороне сайта собственный сертификат, подписанный своим удостоверяющим центром, или выдавать себя за такой сайт (находясь посередине);

— внедрить корневой сертификат (которым и подписан наш сертификат в пункте выше) в системное хранилище сертификатов и/или (так как основные браузеры — те же Firefox и Chrome — сейчас используют собственные хранилища сертификатов, не доверяя системным) в браузер, чтобы последний доверял всем сертификатам, подписанным этим корневым сертификатом.

Осуществить атаку без доступа к системе получателя и находясь посередине невозможно.

В этом весь смысл шифрования end-to-end.

Вот я тоже советую почитать, а не нахвататься по заголовкам.

Вот-вот. Грамотный, а не по вершкам…

С недавно утекшими корневыми комодовскими сертификатами скандал (отзывали потом) и еще много с чем, с летсэнкриптом и вайлдкардом его.

Делается это все, это вы просто не в теме. Уязвимостей куча, в том числе — косвенных, в т.ч. с миксом http/https трафика, спуфингом dns и тд. И, естественно, никто «в лоб» делать не будет.

По стандартам — сложно, на практике — просто.

А когда ты сам на это добровольно подписываешься через свой роутер — ты еще больше облегчаешь задачу. Поинт был, собственно, в этом.

Причём даже сетевики с кучей ццна и подобного иногда не в курсе, что уж про простой народ говорить.

А не в курсе они, потому что лагеря разные, площадки для обсуждения тоже. А уж про готовые эксплойты и бандлы с ними я молчу.

Ну dns запись придётся подменить — опять же несложно. DOH этому не препятствует, т.к. у подпвляющего большинствп пользователей работает в авторежиме и при блокировке доськпа до серверов отключается.. Хотя красивей наверное вообще через captive portal. И нет, я не планирую ни пользоваться, ни расписыватьКуда бы Вы что не «перебрасывали», без вмешательства в систему атакуемого Вы не заставите его признать Ваш «наш.хакерский.прокси» за domain.com, т. к. не сможете подписать соединение валидным для domain.com сертификатом. SNI Вам ничем не поможет, потому что SNI позволяет серверу (и любому промежуточному узлу, если TLS version < 1.3) узнать имя домена, к которому обращается браузер, но проблему с подменой сертификата он не решает.

Вы даже в своей локальной сети не сможете сделать, скажем, «поддельный» google.com, на который не будет ругаться немодифицированный ( с неизменённым хранилищем корневых сертификатов) браузер — у Вас просто нет сертификата для google.com и *.google.com.

В сухом остатке надо только выпустись сертификат для домена «наш.хакерский.прокси» — чисто чтоб браузер не заругался. А редиректить туда наверное и правда проще всего каптив порталом.

Как Вы собираетесь перенаправить клиента на Ваш «наш.хакерский.прокси» «чисто чтоб браузер не заругался», если он открывает google.com?

И, если обратили внимание, Вы влезли в цепочку, начавшуюся с утверждения, что «SSL Hijacking — легко».

В котором вместо формы авторизации и зашивается редирект.

Эм нет. Цепочка о том, что SSL — это не панацея и при подконтрольном роутере есть ещё куча других любопытных способов прокатить пользовптеля на моржовом сервелате как раз без SSL hijacking(который таки да, действительно невозможен без контроля над пользовательской машиной)

Внутри зашифрованного сеанса — никак. Смысл в том, чтоб закинуть пользака на левый домен, максимально незаметно для него. Дырявый роутер это как будто позволяет)

И красть куки уже на том самом левом серваке, который расшифрует ссл траффик вполне настоящим, легально выпущенным сертом. Да, мы не подделаем домен условного втб.сру, но это в целом и не требуется. Кто-то да поведётся.

З.Ы. Или вот ещё прикольная мысль. Берём и периодически влезаем в траффик до NTP сервера, сбивая время. Приучая пользака не глядя жать подтверждение на ощибку SSL. А потом, спустя некоторое количемтво «тренировок» уже подменяем dns запись на интересующем нас хосте.

Ещё раз — SSL не панацея, когда прокладка между креслом и монитром не имеет сетевой грамотности.

А вы сами то статью не открывали? Волосы на заднице от того проходного двора не зашевелились?)

На своём «наш.хакерский.прокси» куки с google.com Вы не получите: браузер просто не передаст куки на чужой домен.

В общем, я понял, что Вы (как и StainlessSoul) весьма поверхностно представляете, как это работает. Типичный Даннинга — Крюгера эффект.

Читайте больше и меньше думайте, что Вы умнее разработчиков.

Вас перекинуло вместо втб.сру на бтв.сру. Бтв.сру — это мой сервак. Как и 90% уверенных пользователей камплюхтера вы не заметили подставы. Вам вернул форму авторизации с настоящего втб.сру, установив с ним соединение. Можно даже транслировать сессию из реального хрома. Вы вводите креды в этом «виртуальном браузере», я забираю ваши куки.

Как это работает я представляю себе вполне неплохо. Я не понимаю, откуда у вас взялось столько уверенности в собственной красоте после щакидыванмя меня общеизвестными вещами.

(и да, банк сканирует клиентскую машину+сетевое окружение того кто к нему подключился-создаёт фингерпринт, возьмёте эти куки сразу блок от банка при попытке входа с другой машины)

Я открываю сессию, запрашиваю авторизацию, юзер только её подтверждает.

Так в этом варианте юзер не получает куки ибо соединение инициировано с вашего компьютера

Их получаю я. Сессия открылась с моец машины, юзер у себя пнул её двухфакторкоц. Дальше его проблемы меня не волнуют

Если оно не шифрованное, юзера скрипты просто не пустят.

В подарок получаете бан от банка на машину с которой открыли сессию, а юзер в подарок получает в лучшем случае звонок службы безопасности(и это с блокировкой входа с левой машины, до получения его объяснений), а в худшем- блокировку счёта и личный визит в отделение.

И точно так же звонили их СБ при просто заказе 10-12 товаров на али за день, и только после подтверждения, что это я оплата прошла.

Причём в лк банка было явно написано *перевод заблокирован банком* и ни рекомендации ничего, что с этим делать, более того служба безопасности не звонила.

ну и возможность покупать вернули через сутки.

При условии что машина находится за границей. Да даже если и так — vps-ки дёшевы

При таком условии всё вышеописанное не работает без звонка из СБ

А при повторных случаях автоматика уже и звонить юзеру не будет, просто обрубят попытки входа.

А это уже большой не факт. Половина страны сидит с VPN-ами того или иного рода.

Поэтому скрипты безопасности и не гавкают )

А вот как раз это большой не факт, ибо паролик сохранён в браузере и автозаполнение на левом адресе тупо не работает, а ленивый юзер обычно не помнит его чтобы ввести руками, а глупый юзер и не сможет его оттуда достать )

Так ещё есть шанс что браузер начнёт орать про фишинг если названия сайтов близко похожи

Чем в контесте этой беседы VPN отличается от роутера для MITM атаки?

Всё точно так же, вот только ни юзеры ни банки это не напрягает, ибо вторгнутся внутрь шифрованного соединения владелец /создатель VPN не может, даже если он специально этого захочет. И создавал свой сервис для этих целей.

Мне кажется, большинство людей сейчас окончательно бленились и ходят по QR коду. В любом случае, для внимательного понимающего человека все эти штуки не сработают, он напряжётся ещё в моменте, когда увидит ересь в урле.

А без подмены всё заканчивается там же где и началось — социальный инженеринг )

Ага, ну а по QR коду вообще откроется приложение банка, а там защит от дурака побольше чем в браузере

Опять таки, не изучал вопрос насчёт всех банков, но у ттго же сбера это именно механизм авторизации. Посканил QR в приложении — и в браузере прошла авторизация. И как несложно догадаться, прокинуть картинку с куаром на левый сайт особых проблем нет. Ну а дальше выдаём клиенту заглушку а-ля «пожалуйста, жлите, идёт авторизация», а сами входим в его сессию

Более того приложение банка полюбому может ещё и сканить окружающие wi-fi сети втихую (я разрешения приложения не смотрел, но скорее всего)

И если увидит юзера в одной локации а авторизующийся комп в другой так же заблочит вход, я бы блочил.Просто нет варианта что телефон и юзер физически в разных местах с компьютером и им нужна авторизация с компа за 100км ))

Следовательно, защиты от этих способов проработанные серьёзными дядьками, а не рандомом в интернете типа меня( который только поверхностно догадывается как оно там в теории фунциклирует), справляются и их достаточно.

А гео по сути не нужен, достаточно видеть последний «хоп» до вышки а уж вышка уже давно в базе с координатами.

Ну и весь функционал приложения сбера неизвестен, может оно постоянно пингует из мобильной сети каждое отделение банка, чтобы составить карту traceroute каждой мобильной вышки с типичными временами доступа.

И чем больше город и больше отделений и вышек тем точнее данные получаются )

Почитайте для развития

support.mozilla.org/en-US/kb/captive-portal

Как вариант в таком случае — смотреть по DPI, куда обращается хост, и как только видим банкинг, блокируем все соединения и отображаем портал. Но даже так он сам не откроется, а пользователя предупредят о том, что подключение требует авторизации. Короче говоря, соц. инженерия попроще будет

если речь идёт не о man in the middl.

Как Вы собираетесь переадресовывать браузер с «втб.сру» на «бтв.сру»?

Только не надо про Captive Portal: во-первых, речь шла о «все ваши данные, включая пароли на сайтах, пароли от личных кабинетов, куки и тд будут уже не совсем вашими. „

Вряд ли любой, даже самый далёкий от безопасности человек будет вводить “все данные, включая пароли на сайтах, пароли от личных кабинетов, куки и тд», будет вводить на «странице авторизации» при подключении к СВОЕМУ Wi-Fi (да и любому).

При чём здесь свой wifi?

Вы б почитали что ли про эту штуку. Я предложил засунуть туда редирект на хацкерский сервак, который будет уже проксировать соединения и тырить данные.

зы. если что использование подобных хакнутых непонятных прошивок от левых васянов максимально осуждаю и считаю что за это нужно бить палкой по спине, но вот эти все разговоры про украдут куки и прочее — тут вероятность приближается к нулю, скорее будет ваш роутер просто в ботнете дудосить какие-нибудь сайты ;)

Да понятно, оно и изобретать ничего не надо, и монетизируется без лишних рисков. Просто схемка прикольная в голове мельканула. Я её так и эдак повертел в голове, вроде жизнеспособно. Кто ж знал, что мне тут всем миром начнут рассказывать, как ссл работает)

Я собственно и начал с того, что вотпрямщас схемку придумал)

В целом, опять таки, не страшно, на веб морды тех же банков люди ходят не каждый день, чаще через мобильное приложение. А закладка может долго лежать. Но да, вероятность того что выстрелит снижается, ваша правда.

Так? И он думает: «Да нормально же! Вот никогда такого не было, а тут что-то новое придумали. Ввожу логин, пароль от онлайн-банка и ещё код из SMS!»

И это Ваше «придумал достаточно простую схему, как уводить куки от вебверсий ЛК банков»?

Вы в своём уме вообще?

Какой-то детский сад… Мне уже всё давно понятно.

Кстати, а чем в таком случае дырявый роутер с гением-злоумышленником принципиально хуже целой системы DPI, которая работает по всей стране и реально что-то делает с траффиком? Что по всей трассе следования траффика?

У меня высшее образование в этой сфере и свыше 25 лет (с 1999 года) опыта. А чем Вы занимаетесь?

Бла-бла-бла. Уязвимостей, которые позволили бы любому (а не тем, кто знает «закладки» в алгоритмах шифрования и их реализации, и располагает большими вычислительными мощностями) расшифровать трафик HTTPS/TLS, нет.

Сейчас в браузерах уже есть и скоро станет значением по умолчанию DNS-over-HTTPS.

… еть — не мешки ворочать. Никакой «практики» нет. Давайте, продемонстрируйте расшифровку HTTPS без доступа к системе атакуемого. Слабо? Теоретик…

И на что подписываешься? На передачу зашифрованного трафика?

Не хотите ставить прошивку Keenetic Ported, не ставьте.

Не хотите ставить КВАС, не ставьте.

Не хотите скрытые носки покупать, не покупайте, сами сервер сконфигурируйте.

Кто вас заставляет?

Никто никого не заставляет, я написал, чтобы люди не чильно грамотные понимали уровень угрозы.

Ну и повесточку, что слово из трех букв — вселенское зло, отрабатывать надо. Может и поэтому стараются.

искать keen-prt wiki

habr.com/ru/articles/842210/

А еще, оборжаться, по протоколу древнему и простому из 3-букв и одной цифры, о ужас, без шифрования тоннеля.

И что же за этот год случилось? Да нихрена не случилось.

это не значит, что за вами не следят. У других случается.Есть прошивка от румына с keenetic dect версии 3.9.8 на smartbox giga. Он собирал один раз. Работает нормально. И keenetic plus dect и keenetit linear работают.

Ну и с квасом для большинства будет сложно, проще в 5 команд nfqws поставить, и он закроет потребность нужных сайтов для 90% потребителей)

это резерв для тех, кто родной еепром не сохранил

шиться надо по инструкции из wiki, eeprom родной конвертировать, там калибровки радио + ваши маки

зачем, же выкладывать такие инструкции.

entware ставится, не давая никаких команд:

закинул в папку install, в разделе opkg выбрал накопитель и все. вводить ничего в интерфейс не надо. никакие команды

Или что вы под такой работой понимаете понимаете?

keen-prt.github.io/assets/files/firmware/Netis-N6.7z

адрес сменился на

osvault.keeneticported.dev/files/firmware/Netis-N6.7z

Загрузчик

keen-prt.github.io/assets/files/keenboot/v1.3.2/KeenBOOT-Netis_N6_v1.3.2.bin

адрес сменился на

osvault.keeneticported.dev/files/keenboot/v1.4/KeenBOOT-Netis_N6_v1.4.bin